企業動態

行業資訊

聯想、戴爾和東芝電腦曝嚴重OEM漏洞

最近,聯想的設備又可以被很容易地劫持,同時戴爾和東芝的個人電腦也因為嚴重漏洞而受到影響。安全研究員slipstream/RoL在線發布了漏洞并演示了如何侵入市場上的機器。

三個OEM,三個預裝應用程序,三個漏洞

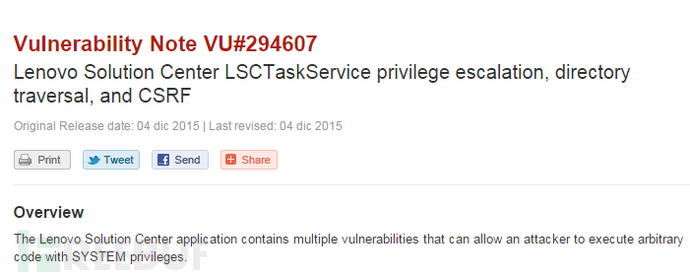

美國的CERT已經發布了聯想漏洞的警報,中國總部也正在加緊腳步卸載解決方案中心。

美國互聯網應急中心(CERT)表示:

“當一位用戶打開聯想解決方案中心查看網絡文件后,攻擊者可以通過系統權限執行任意代碼。而且,本地用戶也可以這樣做到。”

聯想解決方案中心也在公司網站上發布證實了該安全問題,他們正在以最快的速度修復這個漏洞:

“我們正在評估這個漏洞,并會盡快提供更新和適用的補丁給大家。更多信息和更新將會公布在安全公告里。”

如果你的聯想解決方案中心一直開著,那么黑客可以通過CSRF遠程利用漏洞。

漏洞詳情

聯想

1.聯想解決方案中心創建了一個名為LSCTaskService的進程能以管理員權限操作運行并彈出55555端口上的一個Web服務器。它也可以通過GET和POST HTTP請求執行本地用戶目錄中的代碼。

2.聯想解決方案中心一般以完全控制權限執行硬盤上任意位置的程序。把惡意軟件放到里面,聯想解決方案中心就會執行該惡意軟件。

3.在LSCTaskServic進程中存在一個典型的跨站請求偽造(CSRF)漏洞,允許任何訪問的網頁將命令傳遞到本地Web服務器并執行。

戴爾

同樣的,戴爾的捆綁工具Dell系統檢測,可以直接獲得管理員權限安裝惡意軟件破壞你的計算機。

東芝

而東芝的服務站工具則可以讓普通的用戶或未經授權的軟件直接擁有系統級用戶的權限讀取操作系統的注冊表。