Microsoft Outlook 漏洞:可允許遠程代碼執行

近期,微軟發布了一系列補丁,修復了自身產品中一些影響廣泛以及關鍵的Bug,其中包括更新了微軟Office套件版本,解決了其中的部分安全問題。而安全專家研究發現,其中的一個漏洞(cve-2015-6172),攻擊者通過以“特定打包的微軟Office文件”作為附件,由Outlook 發送郵件給目標用戶,可允許遠程代碼執行。

來自微軟的安全公告提及:

此次更新解決了微軟辦公軟件的安全漏洞。其中威脅級別最高的漏洞,可允許遠程代碼執行。如果用戶打開一個專門制作的微軟辦公文件,攻擊者可以利用該漏洞在當前用戶目錄下運行任意代碼。而具有較小權限的用戶帳戶受到的影響可能會比擁有管理員權限的用戶所受影響要小得多。

影響范圍

該漏洞主要影響范圍涉及到Outlook 2007/2010/2013/2016 等版本。

Outlook 的安全機制

我們可以先來了解下 Outlook 的一般安全機制,

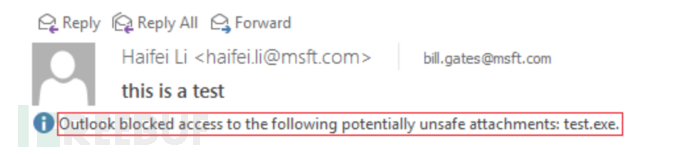

1、對于郵件的附件,Outlook有其安全檢測方式,比如對可執行文件,Outlook會自動進行阻斷。

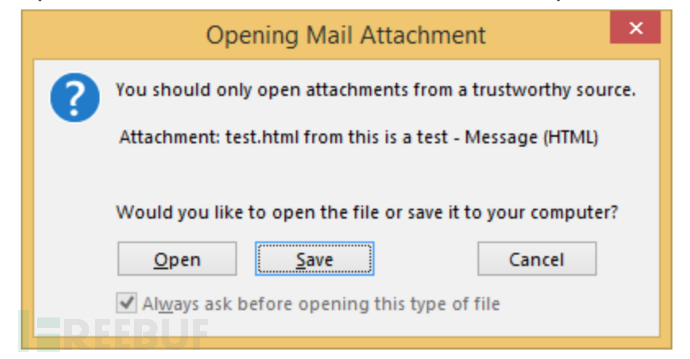

2、對于存在安全風險的文件格式,Outlook會以告警彈窗的方式提醒用戶,

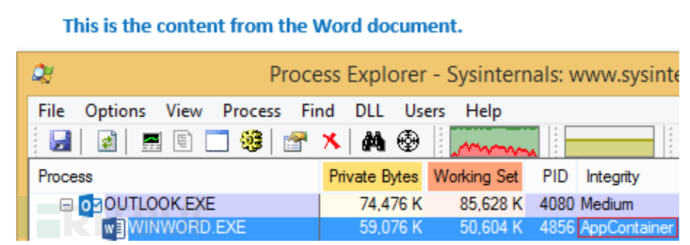

3、對于Word/Excel/PPT等格式的附件,當用戶雙擊運行或者進行預覽的時候,Outlook會在其沙盒中打開這些文檔。以下是通過監控相關進程,我們可以看到沙盒進程的存在。

漏洞的發現

在安全專家李海飛(音譯,原稱為HaiFei Li,以下均稱為李海飛)一篇名為“BadWinMali:隱藏在 Microsoft Outlook中的企業級攻擊向量”中提到,攻擊者能夠利用上述漏洞,通過郵件發送特定的office文檔,利用微軟的對象連接和嵌入技術(OLE)以及TNEF技術來繞過Outlook多重安全防護層面(如在沙盒中進行文件預覽等),從而進行攻擊。

FreeBuf百科

對象連接和嵌入技術(OLE)

OLE,是一種面向對象的技術,利用這種技術可開發可重復使用的軟件組件,也可以用來創建復合文檔,復合文檔包含了創建于不同源應用程序,有著不同類型的數據,因此它可以把文字、聲音、圖像、表格、應用程序等組合在一起。簡而言之,在平時一般應用于Office??中的Word/Excel/PPT等,例如我們在PPT中插入圖片,之后可通過雙擊打開該圖片,并在這過程中調用圖像應用程序。

TNEF技術

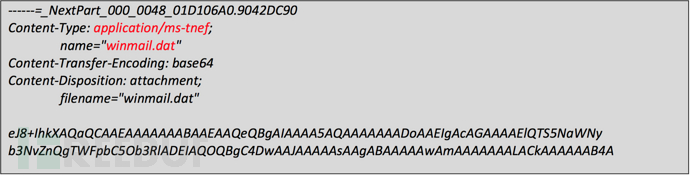

全稱為傳輸不確定封裝格式?,Microsoft?Outlook和Microsoft?Exchange?Server的專有郵件附件格式。?用TNEF編碼附加的郵件最常見文件名為Winmail.dat或win.dat。?TNEF?以?application/ms-tnef?類型的?MIME?附件的形式出現在郵件中。該附件的名稱為?Winmail.dat。它包含完整的郵件內容以及所有附加文件。只有?MAPI?客戶端(如?Outlook)能夠對?Winmail.dat?附件進行解碼。非?MAPI?客戶端無法對?TNEF?進行解碼,并且可能將?Winmail.dat?顯示為典型但無用的文件。

接著我們繼續以上的漏洞分析,經研究發現,

當winmail文件中‘PidTagAttachMethod’的值被設置為ATTACH_OLE?(6),該附件(另外一個文件包含著winmail.dat文件)將會被當作一個?OLE對象使用。接著,攻擊者可以創建一個特定的TNEF郵件,將其發送給目標用戶實施攻擊。

我們也可以再了解下具體的TNEF以及winmail.dat文件格式內容是怎樣的?

TNEF郵件的內容如下,

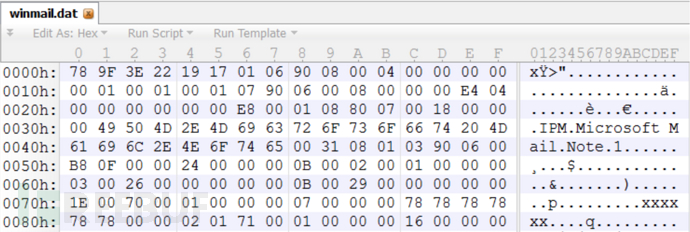

winmail.dat文件樣本如下,

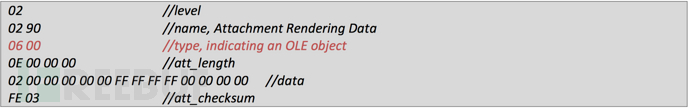

而一個包含OLE對象的惡意winmail.dat如下,

其中“06 00”定義了包含在winmail.dat中的附件將被作為一個OLE 對象使用。

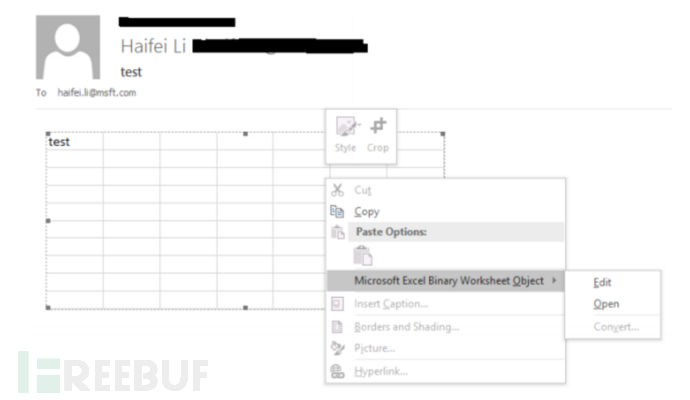

面對這樣的一個情況,通過“新建”一個TNEF編碼郵件,接著將之發送給用戶,當用戶讀取該郵件的時候,嵌入的OLE對象將會被自動加載,從而觸發攻擊。根據測試,多種 OLE對象都能通過郵件被自動加載,而這也導致了一個大問題。

?

主要的攻擊方式

據安全專家李海飛所稱,

“由于Flash?0day?漏洞容易為攻擊者所獲取,那么通過啟用了OLE的TNEF郵件中植入一個Flash?exp,當受害者閱讀郵件時,攻擊者便能夠實現任意代碼執行。我們通過使用Flash?OLE?對象作為一個測試樣本,也成功實現了代碼運行,但還需要提到的是其他的OLE對象也有可能被攻擊者利用。”

例如,因為 Outlook會將.msg格式的文件自動識別為安全文件,并且一般默認是在Outlook信息查看器中查看附件而不是在沙盒中查看。這意味著嵌入在郵件附件中的內容,當用戶查看郵件時將會被自動打開。

我們也可以在下面視頻中看到攻擊的效果:

安全防范措施

1、建議在注冊表中更改配置,阻斷Flash 通過OLE對象自動加載,方法如下,

通過阻斷CLSID?D27CDB6E-AE6D-11cf-96B8-444553540000來實現 [HKEY_LOCAL_MACHINESOFTWAREMicrosoftOfficeCommonCOM?Compatibility]"Compatibility?Flags”=dword:00000400

2、請盡快下載安全補丁進行修復。(補丁鏈接:path)

收藏

收藏 分享

分享 轉發

轉發