歷時18個月的研究項目揪出近100個TCP/IP協議棧漏洞

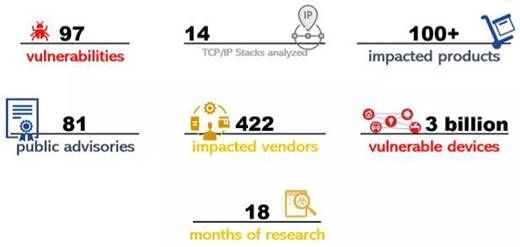

企業設備安全公司Forescout與其他企業合作進行了名為Project Memoria的調查研究,發現了Ripple20、AMNESIA:33、NUMBER:JACK、NAME:WRECK、INFRA:HALT和NUCLEUS:13等多個漏洞。

TCP/IP協議棧廣為各種通信設備所用,深度融入媒體產品、工業控制系統(ICS)、打印機、交換機等設備。

研究人員在14個TCP/IP協議棧中發現了總共97個漏洞,涉及遠程代碼執行、拒絕服務(DoS)攻擊和敏感信息獲取等方面。這些漏洞影響成百上千種產品,研究人員估計大約造成30億臺設備容易遭到惡意黑客攻擊。

Project Memoria調查研究了15個TCP/IP協議棧,包括CycloneTCP、FNET、FreeBSD、IPnet、lwIP、MPLAB Net、NetX、NicheStack、NDKTCPIP、Nucleus NET、Nut/Net、picoTCP、Treck、uC/TCP-IP和uIP,其中僅IwIP中未發現漏洞。

這些TCP/IP協議棧中有些已經接近30高齡,但仍不斷更新。盡管協議開發者仍在發布漏洞補丁,這些補丁卻往往未能安裝到最終用戶的設備上。研究人員認為,這種現象很大程度上歸咎于所謂的“無聲修復”,即,一些開發人員修復漏洞時未分配CVE標識,導致設備供應商及其客戶對這些漏洞一無所知。

Forescout在Project Memoria總結報告中寫道:“[無聲修復的漏洞]存在于非常關鍵的供應鏈軟件中,所以有數百萬設備長期處于容易遭入侵的狀態,甚至其供應商都因為其他供應商選擇保持沉默而對此一無所知。無聲修復漏洞并不意味著真沒人知道:這些漏洞會被人一次又一次重新翻找出來。”

無聲修復顯然問題多多,卻仍有部分供應商即使收到漏洞通告也疏于采取行動堵住漏洞。Forescout發現422家設備供應商的產品存在漏洞。不過,其中僅81家發布了漏洞咨詢,而在已證實受漏洞影響的36家設備供應商中,就有10家表示不會提供補丁。

Forescout稱:“這意味著,可能受影響的供應商中,僅19%提供了一些公開回應,僅5.5%切實修復了漏洞。”

分析了受Project Memoria所發現漏洞影響的25萬臺設備后,研究人員發現,政府和醫療行業的系統存在的漏洞數量最多,其次是制造業、零售行業和金融行業。

打印機、網絡語音通話產品、工業控制器、存儲系統和網絡設備是最常見的幾種易受漏洞影響的設備類型。以醫療保健企業為例,注射泵和樓宇自動化系統就常常暗含漏洞。

Forescout總結道:“Project Memoria的主要研究結論是,供應鏈漏洞不會消失,但可以努力緩解,只要安全社區和各家企業采取行動的話。”

來源:數世咨詢