數十億 WIFI 芯片存在數據泄露和流量操控

導 讀

近日,來自達姆施塔特大學、布雷西亞大學、CNIT 和安全移動網絡實驗室的一組研究人員發現WiFi芯片中的安全漏洞,通過利用這些漏洞來定位設備的藍牙組件,并提取密碼和操縱WiFi芯片上的流量。

詳 情

根據專家發表的研究論文,現代移動設備使用獨立的無線芯片來管理藍牙、Wi-Fi 和 LTE 等無線技術。這些芯片共享組件和資源,例如相同的天線或無線頻譜,以提高設備的效率,從而降低能耗和通信延遲。利用這些共享資源跨無線芯片邊界就可以發起橫向提權攻擊。

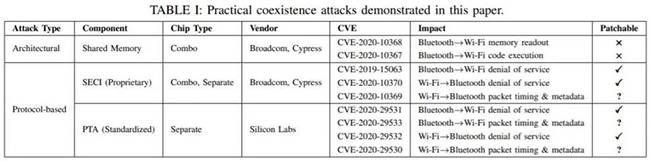

論文展示了從藍牙芯片到 Wi-Fi 芯片代碼執行的橫向權限提升。WiFi 芯片會加密網絡流量并保存當前的 WiFi 憑據,從而為攻擊者提供更多信息。此外,攻擊者可以在 Wi-Fi 芯片上執行代碼,即使它沒有連接到無線網絡。在相反的方向,我們觀察來自 Wi-Fi 芯片的藍牙數據包類型。這允許確定藍牙鍵盤上的擊鍵時間,從而可以重建鍵盤上輸入的文本。研究人員展示了對部署在數十億臺設備中的Broadcom、Cypress 和 Silicon Labs 芯片的實際共存攻擊。

實際共存攻擊使研究人員能夠實現 WiFi 代碼執行、內存讀取和拒絕服務。在研究人員設計的攻擊場景中,他們首先在藍牙或 WiFi 芯片上執行代碼,然后利用共享內存資源對同一設備上的其他芯片進行橫向攻擊。

威脅參與者可以通過無線利用未修補或新的安全問題,或濫用本地操作系統固件更新機制來執行代碼。下表報告了與研究人員發現的漏洞相關的攻擊類型。

專家指出,他們發現的一些漏洞在不改變硬件設計的情況下是無法修復的。

“有些問題只能通過發布新的硬件版本來修補。例如,新固件版本不會從芯片上物理移除共享內存,也不會針對串行協議中的任意抖動進行調整。此外,在不影響數據包協調性能的情況下,無法刪除某些數據包計時和元數據。”

研究人員與芯片供應商分享了他們的發現,其中一些已經解決了這些問題。不過,研究人員表示,修復已識別問題的速度緩慢且不充分,而且攻擊中最危險的方面在很大程度上仍未得到修復。

雖然代碼執行漏洞植根于特定芯片的架構問題并揭示了所需的逆向工程工作,但更普遍的DDoS 和信息泄露攻擊可以直接從公開可用的共存規范中衍生出來。無線共存支持基于硬連線芯片間組件的新升級策略。由于攻擊向量直接位于芯片之間,因此它繞過了主操作系統。完整的修復將需要重新設計芯片,當前的固件修復并不完整。

來源:E安全