工業(yè)自動化公司MyPRO的HMI/SCADA產(chǎn)品中發(fā)現(xiàn)多個關(guān)鍵漏洞

一名研究人員邁克爾·海因茨爾(Michael Heinzl)在捷克工業(yè)自動化公司mySCADA的myPRO產(chǎn)品中發(fā)現(xiàn)了十幾個漏洞,其中幾個漏洞被評為嚴(yán)重級別。

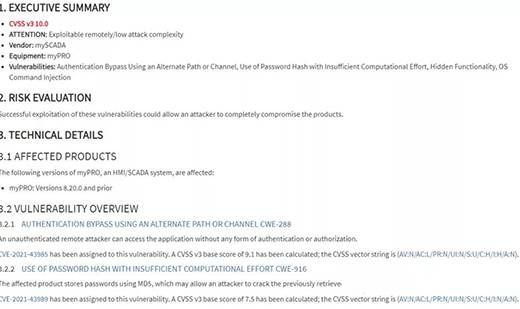

美國網(wǎng)絡(luò)安全與基礎(chǔ)設(shè)施安全局(CISA)已經(jīng)發(fā)布了兩份關(guān)于這些漏洞的建議——一份于8月發(fā)布,另一份于12月21日發(fā)布。

專注于安全漏洞的研究人員邁克爾·海因茨爾(Michael Heinzl)也發(fā)布了針對每個問題的建議。

myPRO是一個人機界面(HMI)和監(jiān)控控制和數(shù)據(jù)采集(SCADA)系統(tǒng),旨在可視化和控制工業(yè)過程。該產(chǎn)品可以在Windows、macOS和Linux上運行,包括服務(wù)器、個人電腦甚至嵌入式設(shè)備。

據(jù)CISA稱,受影響的產(chǎn)品在全球范圍內(nèi)被用于能源、糧食、農(nóng)業(yè)、水和運輸系統(tǒng)等領(lǐng)域。該供應(yīng)商網(wǎng)站上提供的信息顯示,其大多數(shù)客戶在歐洲。

Heinzl發(fā)現(xiàn)的第一輪漏洞在7月份的8.20.0版本中被修補,而第二輪漏洞在11月初的8.22.0版本中被修補。在這兩種情況下,供應(yīng)商都指定它們是安全更新——值得注意的是,一些ICS供應(yīng)商在更大的更新中隱藏安全補丁,讓客戶不知道潛在的風(fēng)險。這才是更大的風(fēng)險。

版本8.20.0修補了四個高嚴(yán)重漏洞,可以利用這些漏洞獲取敏感信息或遠(yuǎn)程上傳任意文件,無需身份驗證。版本8.22.0修復(fù)了8個漏洞,其中7個是關(guān)鍵的。其中一個關(guān)鍵的漏洞可以用來繞過身份驗證,其中一個與后門帳戶有關(guān),而其余的漏洞則可以被遠(yuǎn)程的、未經(jīng)身份驗證的攻擊者利用來進(jìn)行OS命令注入。

Heinzl告訴SecurityWeek,受影響的應(yīng)用程序在系統(tǒng)啟動時以更高的權(quán)限執(zhí)行,默認(rèn)情況下,它監(jiān)聽所有網(wǎng)絡(luò)接口上的TCP端口80/443。遠(yuǎn)程的、未經(jīng)身份驗證的攻擊者可以利用這些缺陷來完全控制產(chǎn)品以及底層系統(tǒng)。

研究人員指出,在某些系統(tǒng)和基礎(chǔ)設(shè)施配置下,可能會從互聯(lián)網(wǎng)直接利用這些漏洞。

Heinzl(海因茨爾)今年發(fā)現(xiàn)了許多工業(yè)產(chǎn)品的安全漏洞,包括臺達(dá)電子(Delta Electronics)和富士電氣(Fuji Electric)的產(chǎn)品。

參考資源:

https://www.securityweek.com/several-critical-vulnerabilities-found-mypro-hmiscada-product

https://awesec.com/advisories/AWE-2021-071.html

https://www.cisa.gov/uscert/ics/advisories/icsa-21-355-01

文章來源:網(wǎng)空閑話