物聯網漏洞披露猛增 安全團隊壓力山大

聯網產品增多、研究人員審查力度加大,再加上要求披露漏洞的各項法律法規,引爆了漏洞披露熱潮。在最近發布的一份報告中,工業網絡安全平臺Claroty表示,與去年下半年相比,今年上半年在所謂擴展物聯網(XIoT)產品中發現的漏洞增長了57%。

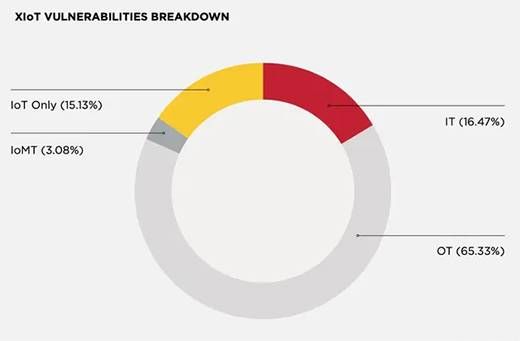

同時,嵌入式物聯網設備中發現的漏洞占XIoT產品漏洞的15%,比2021年下半年躍升9%之多。

Claroty研究主管Sharon Brizinov表示,物聯網設備和基礎設施的迅速增長意味著公司不僅需要確保其物聯網設備的可見性,還需要確保管理這些設備的所有系統的可見性,并做好快速修復這些設備的準備。

“網絡多樣性已更甚從前,而這與越來越多的安全研究人員抓緊尋找漏洞密切相關。”他表示,“因此,設備增多、意識提高,且有更多安全研究人員深入分析這些設備,也就意味著會有更多漏洞被披露出來。”

XIoT漏洞細分

而且,專家表示,這一趨勢只會持續下去。公司不僅需要跟蹤掌握自己的物聯網資產,還得評估是否能夠輕松更新已部署設備——由于漏洞修復通常需要軟件更新。

Rapid7物聯網首席安全研究員Deral Heiland表示,供應商不再試圖隱瞞自身安全漏洞,并逐漸摒棄無聲修復,這對于安全而言是個不錯的進展,但也會“顯著增加”公開披露的物聯網漏洞數量。

他指出:“如果不公開任何數據,那么最終用戶就無法意識到漏洞導致的潛在嚴重風險,可能會拖延修復。所以,供應商公開漏洞信息是值得肯定的做法。”

XIoT漏洞越來越多

根據Claroty《2022年上半年XIoT安全狀況》報告,總體而言,今年1月初至6月底,共披露了747個XIoT設備漏洞,比前六個月增加了57%。受影響產品出自86家不同供應商,且供應商主動披露首次成為第二大漏洞信息發布方式,僅略遜于第三方公司披露。獨立研究人員和Zero Day Initiative(ZDI)是第三和第四大漏洞信息來源。

Claroty研究主管Brizinov認為,在安全方面,供應商這個群體未必比其他人做得更好,其數據是由西門子等實施了強大安全計劃的少數幾家大型公司推動的。Claroty的報告顯示,西門子披露的XIoT漏洞最多,為214個;列第二的是Reolink,為87個;接下來是施耐德,披露的漏洞數量是52個。

“某些商業決策導致了這個結果:一些決策者決定和盤托出。”Brizinov表示,“他們知道這是很重要的信息。”

各項倡議也推動了披露率的節節攀升。《2020年物聯網網絡安全改進法案》對向政府提供物聯網產品的公司施加了壓力,而面向消費者的物聯網設備安全“營養標簽”計劃,則可能會推動消費者購買更注重安全的產品。

物聯網定義困境

Flashpoint旗下漏洞情報公司Risk Based Security也注意到,可歸類到物聯網生態系統的產品中,安全漏洞數量有所上升。但是,該公司強調,物聯網設備缺乏明確定義,導致跟蹤這一類漏洞尤為困難。

工業監控設備、醫療成像設備、IP攝像機和電子門鎖等都連接到互聯網,令數字通信可對物理世界產生影響。在其2020年出版物《物聯網設備制造商基礎網絡安全活動》中,美國國家標準與技術研究院(NIST)將物聯網設備定義為“至少有一個換能器(傳感器或致動器)用于直接與物理世界交互的設備,并具備至少一個網絡接口用于連接數字世界”的設備。

Claroty將此類別稱為擴展物聯網(XIoT),并將醫療、工業和商用設備歸為一類。該公司承認,由于新設備發布、老產品增加聯網功能,以及新產品推動IoT定義發展,納入XIoT類別的產品可能去年還沒出現。

例如,隨著制造業、關鍵基礎設施和城市管理紛紛采用聯網設備,西門子和其他運營技術(OT)公司已將其產品從工業控制系統轉型為工業物聯網,而網絡安全正是這一轉型的關鍵部分。

Claroty的Brizinov表示:“過去,IT與OT之間界限分明,我們可以圈出這些領域,這些圈子互不相交。然后,物聯網時代來臨,這些圈子相互交疊,有些設備既在IT圈里,也在OT圈里。”

物聯網另一個日益增長的方面是移動設備,如智能手機和平板電腦。很多公司將移動設備作為監視和控制其物聯網設備網絡的一種方式,也就是說,受控設備不是物聯網生態系統的唯一組成部分,移動設備和后端服務器也必須囊括進來。

因此,Rapid7將云組件和管理軟件視為生態系統的一部分。

“通常,作為單機的移動設備不會被視為物聯網。”Rapid7的Heiland表示,“但運行旨在交互、控制和/或管理物聯網解決方案的軟件時,它又確實成為了物聯網產品生態系統的一部分,在評估物聯網產品安全時應予以考慮。”

來源:數世咨詢