新的EvilProxy服務讓所有黑客都可以使用高級網絡釣魚手法

一個名為EvilProxy的反向代理網絡釣魚即服務(PaaS)平臺近日興風作浪,承諾可以竊取身份驗證令牌,從而繞過蘋果、谷歌、Facebook、微軟、Twitter、GitHub、GoDaddy甚至PyPI上的多因素身份驗證(MFA)機制。

該服務使不知道如何設置反向代理的技能低下的威脅分子也能夠竊取原本受到有力保護的在線帳戶。

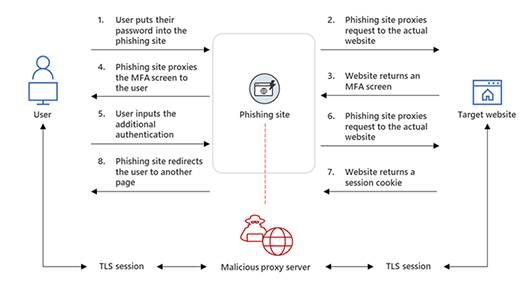

反向代理是位于目標受害者和合法身份驗證端點(比如公司的登錄表單)之間的服務器。當受害者連接到網絡釣魚頁面時,反向代理會顯示合法的登錄表單,轉發請求,并返回來自該公司網站的響應。

當受害者將他們的憑據(即登錄信息)和MFA輸入到網絡釣魚頁面后,他們被轉發到實際平臺的服務器(用戶登錄到該服務器上),并返回會話cookie。

然而,由于威脅分子的代理位于中間,它也可以竊取含有身份驗證令牌的會話cookie。然后,威脅分子就可以使用該身份驗證cookie以用戶身份登錄網站,從而繞過已配置好的多因素身份驗證保護。

圖1. 反向代理的工作原理(來源:Resecurity)

一段時間以來,狡猾的高級持續性威脅(APT)組織一直在使用反向代理來繞過目標帳戶上的MFA保護,一些組織使用自己的自定義工具,而另一些組織使用更易于部署的工具包,比如Modlishka、Necrobrowser和Evilginx2。

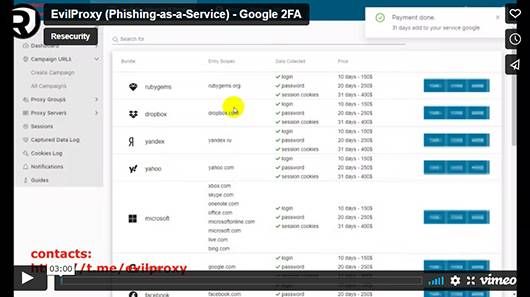

這些網絡釣魚框架與EvilProxy之間的區別在于,后者部署起來容易得多,并提供詳細的教學視頻和教程、對用戶友好的圖形界面,以及針對流行互聯網服務的一大堆可供選擇的克隆網絡釣魚頁面。

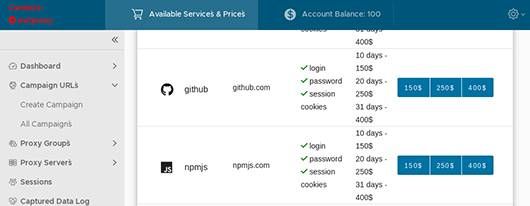

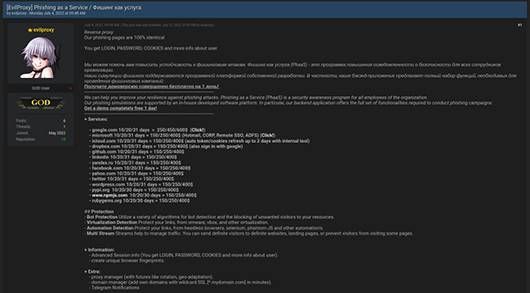

圖2.平臺上的使用說明(來源:Resecurity)

更深入地了解EvilProxy

網絡安全公司Resecurity報告稱,EvilProxy提供了一種易于使用的圖形用戶界面(GUI),威脅分子可以在GUI上設置和管理網絡釣魚活動以及支持它們的所有細節。

圖3. 選擇網絡釣魚服務上的釣魚活動選項(來源:Resucurity)

該服務承諾可以竊取用戶名、密碼和會話cookie,收費標準為150美元(10 天)、250美元(20 天)或400美元(為期一個月的網絡釣魚活動)。針對谷歌帳戶的攻擊收費更高,分別為250美元、450美元和600美元。

在以下視頻中,Resecurity演示了針對谷歌帳戶的攻擊將如何通過EvilProxy開展。

圖4

雖然該服務在各種明網(clearnet)和暗網黑客論壇上大肆推廣,但服務運營商會對客戶進行審查,因此一些潛在買家可能會遭到拒絕。

據Resecurity聲稱,該服務的支付事項是在Telegram上單獨安排的。一旦預付了費用,客戶可以訪問托管在洋蔥網絡(TOR)中的門戶。

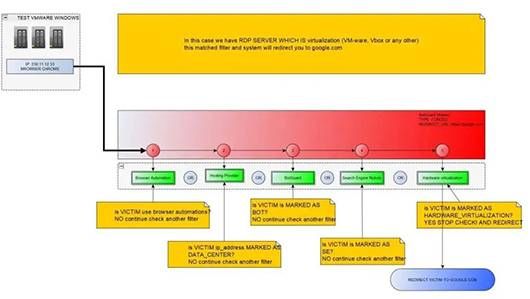

Resecurity測試該平臺后證實,EvilProxy還提供虛擬機、反分析和反機器人程序防護,以過濾掉平臺托管的網絡釣魚網站上無效或不受歡迎的訪客。

圖5. EvilProxy上的反分析功能(來源:Resecurity)

Resecurity在報告中解釋道:“不法分子正在使用多種技術和方法來識別受害者,并保護網絡釣魚工具包代碼不被檢測到。”

“與欺詐預防和網絡威脅情報(CTI)等解決方案一樣,它們匯總了有關已知VPN服務、代理、TOR出口節點及其他主機的數據,這些數據可用于(對潛在受害者進行)IP聲譽分析。”

值得留意的服務

隨著MFA的采用率不斷提高,越來越多的威脅分子紛紛采用反向代理工具,而出現為騙子自動化一切操作的平臺對于安全專業人員和網絡管理員來說可不是好消息。

圖6. EvilProxy在Breached論壇上大肆推廣

目前,這個問題仍然可以通過實施客戶端TLS指紋識別機制以識別和過濾掉中間人請求來解決。然而,行業內實施這種機制的步伐卻落后于其迅猛發展的動向。

因此,像EvilProxy這樣的平臺實際上彌補了技能方面的不足或差距,為低水平的威脅分子提供了一種經濟高效的方式來竊取有價值的帳戶。

參考及來源:https://www.bleepingcomputer.com/news/security/new-evilproxy-service-lets-all-hackers-use-advanced-phishing-tactics/

來源:嘶吼專業版