御攻擊者于供應鏈外

供應鏈是公司內部深層次的復雜環境,涉及公司大部分基礎設施、運營、人員和外部關系,比如供應商、合作伙伴和客戶。保護供應鏈很難,因為安全團隊需要照顧的敏感節點、線路和流程太多:軟硬件資源、云、混合環境與本地環境、各個平臺,以及Web應用。

這種復雜性也是供應鏈的弱點和如此吸引網絡罪犯的原因所在。這幾年我們已經經歷過多次供應鏈攻擊,統計數據也顯示未來供應鏈攻擊可能呈上升趨勢。本文專注軟件供應鏈攻擊和安全團隊需要著手的最佳實踐,旨在幫助保護供應鏈和維持公司安全環境。

供應鏈攻擊基礎知識

供應鏈攻擊往往指向兩個或多個目標,其中包括中間目標和最終目標。成功滲透進小供應商之類中間目標的網絡后,網絡罪犯會利用惡意代碼入侵供應商的軟件,借此染指他們的最終目標:高價值供應商、客戶和企業的軟件。

不同于實體系統,軟件在離開生產商后通過更新和補丁不斷修改,容易出現許多無意和惡意的缺陷。隨著軟件供應鏈融入更廣泛的信息與通信技術(ICT)供應鏈框架,安全團隊必須意識到,網絡罪犯能夠潛入ICT供應鏈生命周期的各個階段并實施攻擊。

圖1:ICT供應鏈生命周期及威脅樣例(www.cisa.gov)

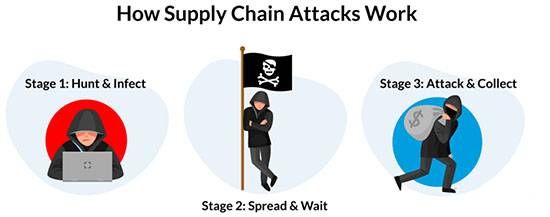

供應鏈攻擊有三個主要階段。首先,攻擊者尋找并感染其中間目標。然后,惡意軟件傳播擴散,網絡罪犯坐等成效。最后一個階段是實際攻擊,也就是攻擊最終目標,通常伴隨著開始勒索贖金。感染和攻擊之間的時間間隔令供應鏈攻擊深受網絡罪犯喜愛,因為這有助于他們長期潛伏。

圖2:供應鏈攻擊的三個階段(www.xorlab.com)

供應鏈攻擊技術

供應鏈攻擊大多遵循歸屬以下技術之一的模式,但可以同時運用這些技術:

● 劫持更新

● 破壞代碼簽名

● 入侵開源代碼

● 應用商店攻擊

劫持更新

如今,現代軟件接收更新修復安全問題是個分發過程,屬于從集中服務器到客戶的產品維護的一部分。藝高人膽大的惡意黑客會潛入公司網絡,向更新中插入惡意代碼,從而劫持更新,獲取軟件功能控制權。受感染的更新會沿硬件和網絡進一步擴散。

這種復雜攻擊通常會加密數據、鎖定實體系統,或者抽取敏感信息。過往案例已經證明了這種技術極具災難性,可導致關鍵行業出現全球大混亂。

破壞代碼簽名

代碼簽名仰賴公鑰密碼體制,這是一種用數字簽名驗證代碼及代碼作者完整性的機制。網絡罪犯可通過多種手段破壞這一過程,比如自簽名證書、破壞簽名系統,或者利用錯誤配置和防護薄弱的賬戶訪問控制。

這么做可以使網絡罪犯能夠通過冒充可信第三方和向更新注入惡意軟件而利用軟件更新。然后,供他們大肆執行非法操作(比如修改開源代碼和從事間諜活動等)的道路就敞開了。

入侵開源代碼

這種技術便于利用,開發人員往自己的第三方代碼中添加開源代碼時,攻擊者往其中插入惡意軟件就行。很多案例中,攻擊者要么通過獲取賬戶權限修改軟件包,要么發布名稱接近常用包的軟件包。惡意代碼通常試圖訪問目標的數據和支付信息。

惡意Python庫就是這種技術的一個例子,庫中含有與所冒充的庫相同的代碼和功能,但添加了支持啟動和在遠程工作站上打開反向shell的功能。

應用商店攻擊

此類攻擊利用Web應用分銷商,通過入侵合法應用或開發惡意應用感染移動設備。通常,這些應用安裝或執行時會嘗試訪問并抽取支付信息及其他敏感信息,然后將之回傳給始作俑者。

確保供應鏈安全的必要性

Mike Sentonas強調:“坦白講,供應鏈很容易遭到攻擊,對手一直在積極探索利用供應鏈的方法。我們尚未看到這些攻擊的終結,而每次攻擊都會對供應鏈上下游的受害者及其客戶和合作伙伴產生重大影響。”

軟件供應鏈攻擊是網絡罪犯鐘愛的目標,且此趨勢短期內不會改變。軟件供應鏈的主要吸引力在于鏈上各環節間的一對多關系:感染一個就能白嫖全部。這就是2021年供應鏈攻擊頻率和復雜度上升650%的原因所在,且這一上升趨勢預計在未來幾年還將延續。

網絡罪犯利用此類攻擊進行大規模勒索,或者拿下間諜相關目標的訪問權限。他們利用固有的組織縫隙,濫用用戶期望找到可靠代碼的關系。

這些攻擊影響巨大,還會大幅增加數據泄露的價值,因為會影響到廣為使用的開源項目。然后,軟件供應鏈攻擊有可能深入機構或企業,削弱開發和管理工具,最終破壞其凝聚力。最后,更重要的是,供應鏈攻擊對黑客國家隊而言具有戰略價值,且已得到有效利用。

由于供應鏈攻擊趨勢上升并可致癱關鍵基礎設施,政策制定者、決策者和網絡安全專業人員應當激發斗志,并立即采取行動增加攻擊成本,降低供應鏈攻擊的影響。美國總統拜登已經簽署了行政令,試圖協調公營和私營部門的舉措,通過改革和現代化美國的網絡安全來最大限度地減少美國國家安全威脅。

看顧好供應鏈

想要解決供應鏈不安全的問題,可以遵循以下三條戰略層面的建議:

改善基礎:因為最佳實踐各自為戰無甚效果,應讓所有人都熟悉最佳供應鏈安全工具,遵循廣受支持的標準,并共享相關知識。

加強開源防護:開源無處不在,社區必須妥善保護開源項目。

對抗系統性威脅:團結才有力量,大家必須通力合作,有效支持聯合溯源,從而防止共同威脅。創建軟件物料清單(SBOM)

在運營層面,企業可以給自己的安全工具箱配備多項活動來改善安全態勢。以下幾項活動可供參考:

● 啟用誘餌(蜜罐)來獲取早期威脅警報。

● 確保特權訪問管理(PAM)安全,從而保護敏感資源;最大限度減少敏感數據訪問;保護易受攻擊的資源;實現最小權限原則(PoLP)。

● 假定自己將會經歷數據泄露,然后實現零信任架構。

● 識別潛在內部人威脅,嘗試通過持續的安全意識培訓減少此類威脅。

● 實施嚴格的影子IT規則;嚴格按照指南注冊全部IT設備。

● 定期執行第三方和業務風險評估。

● 監測并審核供應商的網絡,查找漏洞和數據泄露。

保持供應鏈平穩運作

供應鏈攻擊一旦成功會極其有效和極具毀滅性,因為此類攻擊傳播范圍廣,且會影響受保護的系統。想要改善供應鏈安全,公共和私營部門的決策者應鼓勵向開源計劃投入更多資金和支持,而網絡安全專業人員應重新聚焦于實施最佳安全實踐、修訂安全策略和共享事件知識。

ICT供應鏈資源庫:https://www.cisa.gov/ict-supply-chain-library

來源:數世咨詢