失陷的控制器網(wǎng)絡(luò)--OT網(wǎng)絡(luò)中的深度橫向移動(dòng)

Forescout Technologies的Vedere實(shí)驗(yàn)室當(dāng)?shù)貢r(shí)間2月13日推出了其關(guān)于深度橫向移動(dòng)的重磅研究報(bào)告。報(bào)告首次系統(tǒng)披露了攻擊者如何在OT網(wǎng)絡(luò)的控制器級(jí)別(普渡模型的1級(jí)(L1))的不同網(wǎng)段和不同類型網(wǎng)絡(luò)之間橫向移動(dòng)。研究者展示了攻擊者如何在連接的基本過程控制系統(tǒng)(BPCS)/安全儀表系統(tǒng)(SIS)體系結(jié)構(gòu)中跨越安全邊界,或在PLC后面嵌套的現(xiàn)場(chǎng)總線網(wǎng)絡(luò)中對(duì)設(shè)備進(jìn)行詳細(xì)操作,以繞過功能和安全限制。這些限制功能作為最后一道防線,用于禁止網(wǎng)絡(luò)物理攻擊產(chǎn)生最嚴(yán)重的后果。L1級(jí)由監(jiān)控和向0級(jí)設(shè)備發(fā)送命令的系統(tǒng)組成,典型的示例包括可編程邏輯控制器(PLC)、遠(yuǎn)程終端單元(RTU)和智能電子設(shè)備(IED)等。

作為本研究開發(fā)的概念證明的一部分,研究人員使用了兩個(gè)Vedere實(shí)驗(yàn)室首次公開披露的新漏洞::CVE-2022-45788和CVE-2022-45789,分別允許在施耐德電氣Modicon PLC上遠(yuǎn)程代碼執(zhí)行和身份驗(yàn)證繞過。這兩個(gè)漏洞的發(fā)現(xiàn)是此前OT: 2022的Icefall研究成果的一部分,但在供應(yīng)商的要求下,當(dāng)時(shí)沒有披露。

在過去的幾年中,安全研究人員已經(jīng)演示了各種方法來獲得來自不同供應(yīng)商的L1設(shè)備上的低級(jí)遠(yuǎn)程代碼執(zhí)行(RCE)。像TRITON和INCONTROLLER這樣的惡意軟件已經(jīng)表明,現(xiàn)實(shí)世界的威脅行為者既有能力也有興趣開發(fā)這種能力。然而,當(dāng)涉及到L1設(shè)備的后續(xù)利用時(shí),先前的工作主要集中在隱身性、持久性和演示后果和影響上,而橫向移動(dòng)很少受到關(guān)注。過去橫向移動(dòng)的重點(diǎn)是在同一網(wǎng)段的L1設(shè)備之間移動(dòng)或在級(jí)別2及以上向上移動(dòng)到SCADA系統(tǒng),但沒有考慮在L1更深地移動(dòng)到嵌套設(shè)備網(wǎng)絡(luò)或跨邊界。

因此研究人員認(rèn)為,資產(chǎn)所有者經(jīng)常忽略第1級(jí)的安全邊界,并認(rèn)為繞過控制器和現(xiàn)場(chǎng)設(shè)備強(qiáng)制執(zhí)行的功能和安全限制是不可行的,即讓限制或約束條件失效所需要的細(xì)粒度控制,攻擊者是達(dá)不到的。盡管L1設(shè)備位于多個(gè)混合網(wǎng)絡(luò)的交匯處,應(yīng)該被視為安全邊界,并且應(yīng)該具有與處于類似位置的工作站相同的相應(yīng)強(qiáng)化措施和風(fēng)險(xiǎn)配置。

圖1:普渡企業(yè)參考架構(gòu)-引自ANSI/ISA-62443-2-1

深度橫向移動(dòng)使攻擊者能夠深入訪問工業(yè)控制系統(tǒng)(ICS),并跨越經(jīng)常被忽視的安全邊界,使他們能夠執(zhí)行細(xì)粒度和隱秘的操作,并超越功能和安全限制。Forescout重點(diǎn)研究了造成L1級(jí)深度橫向運(yùn)動(dòng)的兩個(gè)主要原因——邊界交叉和細(xì)粒度控制。將這種橫向移動(dòng)納入攻擊者視線的主要原因是需要重新評(píng)估邊界。

首先,研究人員關(guān)注交叉邊界的問題。希望引起人們對(duì)一階連通性分析的常見謬誤的注意,其中風(fēng)險(xiǎn)評(píng)估只考慮對(duì)直接可達(dá)系統(tǒng)或組件的影響。其次,希望同樣地引起人們注意這樣一個(gè)事實(shí),即許多OT系統(tǒng)架構(gòu)師和集成商,以及一些供應(yīng)商和監(jiān)管指南,繼續(xù)根據(jù)本地可路由性評(píng)估鏈路安全性,并確定地呈現(xiàn)功能,因此想當(dāng)然地認(rèn)為某些鏈路(串行、點(diǎn)對(duì)點(diǎn)、不可路由)比實(shí)際更健壯。

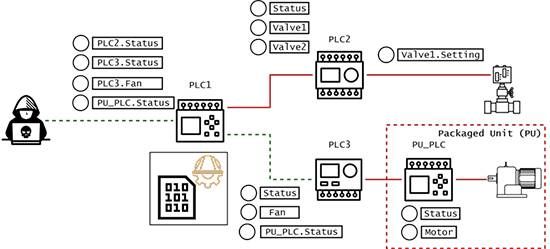

報(bào)告指出,攻擊者可能需要在級(jí)別1的加固或未經(jīng)確認(rèn)的邊界周圍移動(dòng),以跨越不同的網(wǎng)段,研究人員給出了級(jí)別1的區(qū)域跨界的一個(gè)例子,即BPCS和SIS之間的交互。另一個(gè)通常被低估的OT網(wǎng)絡(luò)中L1邊界是連接到由現(xiàn)場(chǎng)總線耦合器調(diào)節(jié)的第三方控制系統(tǒng)(如PU或跨公用設(shè)施接口)。

圖2:處于多個(gè)網(wǎng)絡(luò)交叉點(diǎn)的L1級(jí)設(shè)備(引自Vedere實(shí)驗(yàn)室研究報(bào)告)

研究人員還評(píng)估說,這些設(shè)備越來越智能,具有復(fù)雜的協(xié)議轉(zhuǎn)換能力和帶內(nèi)固件更新。在現(xiàn)實(shí)世界中遇到過幾個(gè)案例,資產(chǎn)所有者基于現(xiàn)場(chǎng)總線耦合器的‘愚蠢’性質(zhì)的假設(shè)設(shè)計(jì)了安全架構(gòu),結(jié)果證明這實(shí)際上是一個(gè)‘智能’設(shè)備,具有比預(yù)期更大的攻擊面和橫向移動(dòng)的潛力。

在細(xì)粒度控制措施方面,F(xiàn)orescout的研究人員透露,攻擊者可能希望深入到L1級(jí)系統(tǒng),因?yàn)樗麄冃枰獙?duì)嵌套設(shè)備進(jìn)行非常細(xì)粒度的控制,或者繞過功能和安全約束。

Vedere實(shí)驗(yàn)室評(píng)估稱,攻擊者若要實(shí)現(xiàn)更具破壞性的場(chǎng)景,將需要在太陽能逆變器(solar inverter)或UPS主模塊的負(fù)責(zé)數(shù)字信號(hào)處理器(DSP)上獲取代碼執(zhí)行能力。為了獲得這種訪問權(quán)限,攻擊者首先需要橫向移動(dòng)通過通信模塊,也可能通過主模塊的應(yīng)用程序處理器(AP)。這種深度橫向移動(dòng)對(duì)評(píng)估個(gè)體脆弱性的潛在影響具有重要意義。

Forescout透露,作為最近針對(duì)OT的黑客攻擊浪潮的一部分,GhostSec組織攻擊了尼加拉瓜ISP UFINET的一個(gè)暴露的M340控制器,將值0寫入其所有的Modbus寄存器。新發(fā)現(xiàn)的漏洞,只影響Modicon PLC Unity系列。CVE-2022-45788是通過未記錄的內(nèi)存寫操作進(jìn)行RCE的一個(gè)例子。此外,雖然施耐德電氣將CVE-2022-45788描述為與下載惡意項(xiàng)目文件有關(guān),但此漏洞實(shí)際上運(yùn)行在完全不同的(未記錄的)功能集上,允許修改內(nèi)部PLC內(nèi)存,而不影響PLC運(yùn)行狀態(tài)或需要項(xiàng)目下載。

圖3:嵌套系統(tǒng)的示例體系結(jié)構(gòu)(引自Vedere實(shí)驗(yàn)室研究報(bào)告)

Forescout表示,Modicon PLC在世界各地非常流行和廣泛使用。根據(jù)公共數(shù)據(jù)估計(jì)受影響設(shè)備的數(shù)量是困難的,因?yàn)檫@些設(shè)備不應(yīng)該通過互聯(lián)網(wǎng)訪問。然而,F(xiàn)orescout仍然能夠看到近1000個(gè)PLC通過Shodan在線暴露,主要是電力行業(yè)(44%),其次是制造業(yè)(19%)和農(nóng)業(yè)(15%)。他們還發(fā)現(xiàn)了多個(gè)公共子網(wǎng)實(shí)例,可能由系統(tǒng)集成商或承包商使用,暴露了用于不同發(fā)電項(xiàng)目的Modicon PLC。

為了證明深度橫向移動(dòng)的可行性,Vedere實(shí)驗(yàn)室針對(duì)幾個(gè)流行的PLC(施耐德電氣Modicon M350、Allen-Bradley GuardLogix和WAGO 750系列)組成的嵌套設(shè)備設(shè)置開發(fā)了一個(gè)概念驗(yàn)證利用鏈。該設(shè)置旨在禁止直接或路由訪問關(guān)鍵控制器和安全系統(tǒng),展示了高能力對(duì)手可能采用的技術(shù)來規(guī)避此類限制。

報(bào)告稱:“我們構(gòu)建的場(chǎng)景表明,攻擊者試圖控制可移動(dòng)橋梁基礎(chǔ)設(shè)施,意圖實(shí)施網(wǎng)絡(luò)物理攻擊,以全速關(guān)閉橋梁,安全系統(tǒng)被禁用,要么用鎖桿驅(qū)動(dòng)撞擊軸承,要么在全速觸發(fā)緊急停車,造成巨大的慣性力損壞橋梁。”“這種情況通常很難,甚至不可能通過中央SCADA接口進(jìn)行簡(jiǎn)單控制。”

Vedere實(shí)驗(yàn)室發(fā)現(xiàn),將某些鏈路(如串行、點(diǎn)對(duì)點(diǎn)、射頻和耦合器)視為“如果它們對(duì)我們?cè)诔R?guī)以太網(wǎng)LAN網(wǎng)絡(luò)上看到的許多相同問題免疫,則需要進(jìn)行嚴(yán)格的重新評(píng)估。”設(shè)備受損的影響不僅限于鏈路的顯式功能或其一級(jí)連接性。“僅僅因?yàn)樗槐┞读藥讉€(gè)Modbus寄存器,或者連接到一個(gè)無趣的設(shè)備上,并不意味著攻擊者不能把這個(gè)鏈接變成其他東西,并把這個(gè)無趣的設(shè)備作為一個(gè)過渡點(diǎn)或支撐點(diǎn),向更有趣(有價(jià)值)的目標(biāo)移動(dòng)。”

報(bào)告披露稱:“隨著攻擊者通過深度橫向移動(dòng)實(shí)現(xiàn)訪問,可能會(huì)放大攻擊的影響。”“降低深度橫向移動(dòng)的風(fēng)險(xiǎn)需要仔細(xì)監(jiān)控混合網(wǎng)絡(luò),以盡早發(fā)現(xiàn)對(duì)手,在普渡模型較低的級(jí)別上監(jiān)測(cè)經(jīng)常被忽視的安全邊界,并加固互連和暴露的設(shè)備。”

Vedere實(shí)驗(yàn)室表示,要評(píng)估協(xié)議棧漏洞的潛在風(fēng)險(xiǎn),應(yīng)該考慮到這種深度橫向移動(dòng)的容易程度。例如,考慮CIP解析器中的漏洞。如果漏洞只能用于導(dǎo)致拒絕服務(wù),那么在哪里進(jìn)行解析非常重要。畢竟,以太網(wǎng)模塊上的DoS和CPU模塊上的DoS之間的區(qū)別就是失去通信和失去保護(hù)或控制之間的區(qū)別。但是,如果該漏洞可以用來實(shí)現(xiàn)代碼執(zhí)行,那么即使解析發(fā)生在通信模塊上,仍然存在失去保護(hù)或控制的風(fēng)險(xiǎn),因?yàn)楣粽哂锌赡軐⒃撃K用作CPU模塊的樞紐。

該研究提供了通過禁用設(shè)備上未使用的業(yè)務(wù)來加固L1設(shè)備和網(wǎng)絡(luò)的緩解策略。例如,如果PLC上不需要UMAS over Ethernet,請(qǐng)禁用它。即使PLC是嵌套的,因?yàn)閳?bào)告中展示了攻擊者如何利用嵌套設(shè)備上的漏洞實(shí)施攻擊。

Vedere實(shí)驗(yàn)室還建議使用深度包檢測(cè)(DPI)防火墻和基于IP的訪問控制列表來限制工程工作站和PLC之間的敏感流量。在只需要協(xié)議子集的情況下,可以使用DPI來進(jìn)一步限制。從取證的角度來看,攝取包含此類惡意活動(dòng)指示器的1級(jí)事件日志,并通過OT-DPI防火墻和/或一致性檢查網(wǎng)關(guān)(包括點(diǎn)到點(diǎn)鏈接)強(qiáng)制隔離。

該報(bào)告補(bǔ)充說,根據(jù)風(fēng)險(xiǎn)的不同,某些跨越高度敏感網(wǎng)段的點(diǎn)對(duì)點(diǎn)鏈路可能需要以太網(wǎng)專用的插入式DPI防火墻。“對(duì)于具有相似配置文件的串行鏈路,可能需要考慮在帶外收集數(shù)據(jù)的內(nèi)聯(lián)分路器(inline taps)。”

2022年6月,Vedere實(shí)驗(yàn)室還詳細(xì)介紹了一種新的攻擊方法,稱為物聯(lián)網(wǎng)勒索軟件(Ransomware for IoT)或R4IoT。概念證明涵蓋了下一代勒索軟件,這些勒索軟件利用物聯(lián)網(wǎng)設(shè)備進(jìn)行初始訪問,以IT設(shè)備為目標(biāo)部署勒索軟件和加密貨幣,并利用糟糕的OT安全實(shí)踐對(duì)業(yè)務(wù)運(yùn)營(yíng)造成物理中斷。通過損害物聯(lián)網(wǎng)、IT和OT資產(chǎn),R4IoT超越了通常的加密和數(shù)據(jù)泄露,導(dǎo)致業(yè)務(wù)運(yùn)營(yíng)的物理中斷。

參考資源:

1、https://www.forescout.com/resources/l1-lateral-movement-report

2、https://industrialcyber.co/ics-security-framework/vedere-labs-details-deep-lateral-movement-in-ot-networks-provides-mitigation-strategies/

原文來源:CNCERT國(guó)家工程研究中心