工業路由器曝光11個新漏洞,可遠程操控數十萬臺設備和OT網絡

據悉,與三個工業路由器供應商相關的云管理平臺中披露了多個安全漏洞,這些漏洞可能會使運營技術 (OT) 網絡面臨外部攻擊。

上周,以色列工業網絡安全公司 OTORIO 在 Black Hat Asia 2023 會議上公布了調查結果。這 11 個漏洞允許“遠程執行代碼并完全控制數十萬臺設備和 OT 網絡,在某些情況下,甚至是那些沒有主動配置為使用云的設備。”

具體而言,缺點在于 Sierra Wireless、Teltonika Networks 和 InHand Networks 提供的基于云的管理解決方案,用于遠程管理和操作設備。

成功利用這些漏洞可能會給工業環境帶來嚴重風險,使對手能夠繞過安全層并泄露敏感信息并在內部網絡上遠程執行代碼。

更糟糕的是,這些問題可能被武器化以獲取對網絡中設備的未授權訪問并執行惡意操作,例如關閉管理權限提升。

由于可以利用三種不同的攻擊向量通過基于云的管理平臺來破壞和接管云管理的 IIoT 設備,這將導致:

薄弱的資產注冊機制(Sierra Wireless):攻擊者可以掃描連接到云的未注冊設備,利用 AirVantage 在線保修檢查工具獲取它們的序列號,將它們注冊到他們控制的帳戶,并執行任意命令。

安全配置缺陷(InHand Networks):未經授權的用戶可以利用CVE-2023-22601、CVE-2023-22600 和 CVE-2023-22598(命令注入缺陷)以 root 權限獲得遠程代碼執行,發出重啟命令,并推送固件更新。

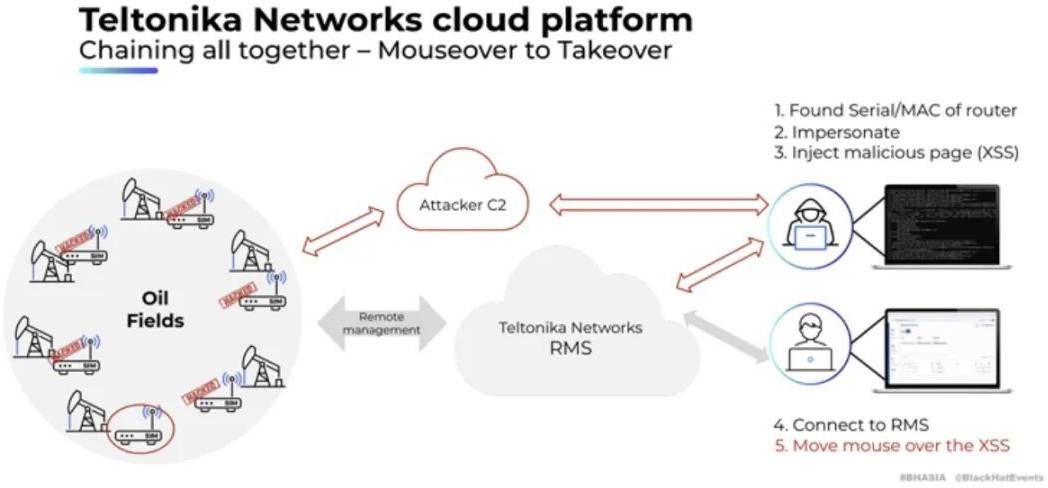

外部 API 和接口(Teltonika Networks):威脅行為者可能濫用遠程管理系統 (RMS) 中發現的多個問題來“暴露敏感設備信息和設備憑證,啟用遠程代碼執行,暴露網絡上管理的連接設備,并允許冒充合法設備。

影響Teltonika Networks 的六個缺陷為CVE-2023-32346、CVE-2023-32347、CVE-2023-32348、CVE-2023-2586、CVE-2023-2587 和 CVE-2023-2588。這是通過全面的研究與 Claroty 合作進行的。

兩家公司表示:“成功利用這些工業路由器和物聯網設備的攻擊者可能會對受感染的設備和網絡造成一系列影響,包括監控網絡流量和竊取敏感數據、劫持互聯網連接和訪問內部服務。”

OTORIO 表示,云管理設備會帶來“巨大”的供應鏈風險,單個供應商的妥協可能會成為一次訪問多個 OT 網絡的后門。

在這家網絡安全公司披露無線工業物聯網 (IIoT) 設備中的 38 個安全漏洞可能為攻擊者提供通往內部 OT 網絡的直接路徑并使關鍵基礎設施面臨風險之后的三個多月后,才出現了這一進展。

“隨著 IIoT 設備的部署變得越來越流行,重要的是要意識到他們的云管理平臺可能成為威脅行為者的目標,”安全研究員 Roni Gavrilov 說。“被利用的單個 IIoT 供應商平臺可以充當攻擊者的‘支點’,同時訪問數千個環境。”

來源:E安全