美國政府推進收斂互聯網攻擊面:網絡設備管理必須上零信任

CISA發布強制性指令,聯邦機構暴露在互聯網上的網絡或其他類型設備,如果無法禁止公網訪問,那么必須采用零信任架構實施訪問控制。

CISA將掃描互聯網上的設備和管理系統,如發現暴露設備將向對應機構通報。

6月14日消息,美國網絡安全與基礎設施安全局(CISA)發布了今年首個約束性操作指令(BOD),要求聯邦民事部門發現問題后14天內,確保配置錯誤或暴露在互聯網上的網絡設備的安全性。

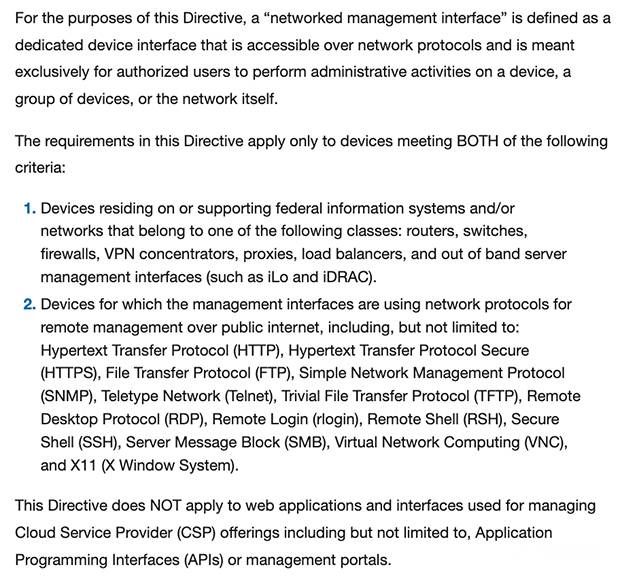

CISA此次發布的指令(BOD 23-02),適用于管理界面暴露在互聯網上的網絡設備(如路由器、防火墻、代理服務器和負載均衡器)。這些網絡設備的用戶可以獲得進行網絡管理所需的訪問權限。

CISA表示,“該指令要求聯邦民事行政部門(FCEB)采取措施,減少不安全或配置錯誤的管理界面在某些設備類別上創建攻擊面。各部門必須準備將已識別的網絡管理界面從互聯網中移除,或者通過實施零信任功能保護它們。零信任功能實施的策略執行點與界面本身分離。

CISA將掃描互聯網并通報問題設備

BOD 23-02規定,聯邦機構在收到CISA通知或獨立發現適用于該指令范圍內的網絡管理界面后,需在14天時間采取以下行動之一:

● 僅允許通過內部網絡訪問網絡設備接口。CISA建議使用隔離管理網絡。

● 實施零信任措施,通過一個與界面本身分離的策略執行點實施訪問控制(CISA推薦的措施)。

CISA將進行大范圍掃描,識別符合指令范圍的設備和管理后臺,并將識別結果通報聯邦機構。為促進整改進程,CISA將視需要或應請求向聯邦機構提供技術專業知識,幫助審查特定設備的狀態,并提供設備安全方面的指導。

如果整改工作無法在規定時段內完成,聯邦民事行政部門可以通過專用報告接口,使用標準模板提供整改計劃。

CISA將在未來六個月內編制一份聯邦民事行政部門BOD 23-02合規情況報告,提交給美國行政管理和預算局(OMB)局長和國土安全部(DHS)部長。之后,CISA將按年度編制并提交該報告。

此外,CISA還將在兩年內更新該指令,以適應網絡安全形勢的變化,并修改所提供的實施指南,幫助各機構有效識別、監控和報告他們使用的網絡管理界面。

今年3月,CISA宣布建立一個新的勒索軟件漏洞預警試點項目(RVWP),將向關鍵基礎設施組織發出易受勒索軟件影響的內部網絡設備漏洞預警,幫助這些組織阻止勒索軟件攻擊。

參考資料:bleepingcomputer.com

原文來源:安全內參