產(chǎn)線停工!次品下線!博世螺母扳手漏洞可助黑客攻擊汽車生產(chǎn)線

當(dāng)?shù)貢r間1月9日,OT網(wǎng)絡(luò)安全公司Nozomi Networks在其官網(wǎng)上的博客文章中透露,在汽車行業(yè)使用的博世力士樂螺母扳手中發(fā)現(xiàn)的漏洞可能會被尋求直接經(jīng)濟利益的黑客或試圖對目標(biāo)組織造成破壞或聲譽損害的威脅行為者利用。該公司詳細介紹了博世力士樂NXA015S-36V-B中發(fā)現(xiàn)的新漏洞,博世力士樂NXA015S-36V-B是汽車生產(chǎn)線中使用的一種流行的智能螺母扳手(氣動扭矩扳手)。Nozomi公司披露的漏洞,編范圍為?CVE-2023-48252-CVE-2023-48266,共計25個漏洞,CVSS評分從5.3到8.8不等。所有CVE都會影響NEXO-OS的以下版本:NEXO-OS V1500-SP2。受影響的博世力士樂產(chǎn)品系列20多個。研究表明,這些漏洞可能導(dǎo)致在設(shè)備上植入勒索軟件,從而導(dǎo)致生產(chǎn)線停工,并可能給資產(chǎn)所有者帶來大規(guī)模的經(jīng)濟損失。另一種利用方式是允許威脅行為者在操縱機載顯示器時劫持?jǐn)Q緊程序,從而對正在組裝的產(chǎn)品造成無法檢測到的損壞或使其使用不安全。鑒于NXA015S-36V-B經(jīng)過安全關(guān)鍵任務(wù)認證,攻擊者可能會通過誘導(dǎo)次優(yōu)擰緊來危及組裝產(chǎn)品的安全性,或者因過度擰緊而對其造成損壞。在關(guān)鍵應(yīng)用中,會計算和設(shè)計應(yīng)用于機械緊固件的最終扭矩水平,以確保滿足設(shè)備的整體設(shè)計和操作性能。例如,電氣配電盤中使用的螺栓、螺母和固定裝置必須適當(dāng)扭轉(zhuǎn),以確保載流部件(例如高壓母線)之間的連接保持低電阻。連接松動會導(dǎo)致工作溫度升高,隨著時間的推移,可能會引起火災(zāi)。由于這些漏洞(主要存在于NEXO-OS操作系統(tǒng)中)尚未得到修補,因此Nozomi公司稱不會透露任何技術(shù)細節(jié)。博世力士樂已承諾在2024年1月月底之前發(fā)布補丁。

Bosch Rexroth已獲悉這些漏洞,已發(fā)布了自己的安全公告。博世力士樂在一份電子郵件聲明中告訴《SecurityWeek》,“安全是博世力士樂的首要任務(wù)。我們的專家持續(xù)監(jiān)控任何威脅,并在必要時立即采取對策,例如通過制造商提供的更新。通過這種方法,我們可以保證博世力士樂的高標(biāo)準(zhǔn)安全性。”它補充說:“Nozomi Networks幾周前通知我們,他們發(fā)現(xiàn)博世力士樂NXA015S-36V-B(一款智能螺母扳手/氣動扭矩扳手)存在一個漏洞。博世力士樂立即采納了這一建議,并正在開發(fā)補丁來解決該問題。該補丁將于2024年1月下旬發(fā)布。”為了防止惡意利用,Nozomi Networks尚未公開任何技術(shù)信息。

博世力士樂NXA015S-36V-B和NEXO-OS

NXA015S-36V-B是博世力士樂NXA角頭系列中的一款無線手持式氣動扭矩扳手(螺母扳手)。它專為屬于VDI 2862 A類的安全關(guān)鍵擰緊操作而設(shè)計,該標(biāo)準(zhǔn)由德國工程師協(xié)會 (VDI) 制定并于1999年被汽車行業(yè)采用。

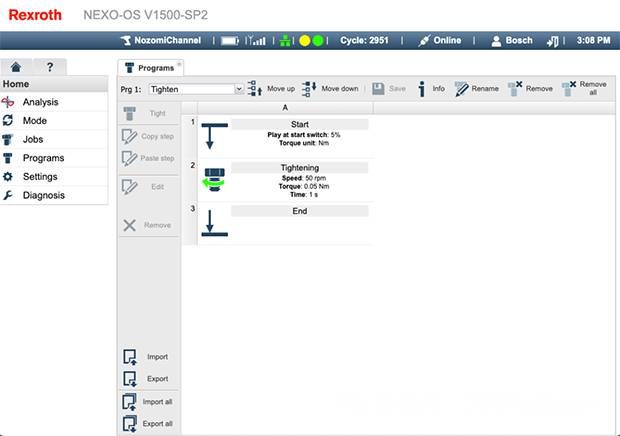

擰緊扳手配備了可視顯示器,向操作員顯示實時數(shù)據(jù)和活動結(jié)果。此外,它還能夠通過其嵌入式Wi-Fi模塊連接到無線網(wǎng)絡(luò)。在此配置中,可以使用各種支持的協(xié)議將數(shù)據(jù)傳輸?shù)街付ǖ臍v史服務(wù)器,并且可以使用其NEXO-OS操作系統(tǒng)提供的管理服務(wù)對設(shè)備進行遠程重新編程。

NEXO-OS是為螺母扳手提供支持的基于Linux的操作系統(tǒng)。它提供了一系列應(yīng)用程序選擇,包括擰緊系統(tǒng)配置、通過指定流程生成擰緊程序以及通過公開的管理Web應(yīng)用程序?qū)Q緊案例進行分析和診斷。它還支持多種通信協(xié)議,例如Rexroth OpenProtocol、VW-XML和BMW-TPC,因此擰緊扳手可以與SCADA系統(tǒng)、PLC或其他生產(chǎn)設(shè)備無縫集成。

Nozomi Networks Lab發(fā)現(xiàn)的大多數(shù)漏洞都會影響管理Web應(yīng)用程序,但在解析上述協(xié)議的服務(wù)中也發(fā)現(xiàn)了一些漏洞。

NEXO-OS的管理Web應(yīng)用程序

漏洞可能造成的影響

Bosch Rexroth NXA015S-36V-B上發(fā)現(xiàn)的漏洞允許未經(jīng)身份驗證的攻擊者向目標(biāo)設(shè)備發(fā)送網(wǎng)絡(luò)數(shù)據(jù)包,以root 權(quán)限遠程執(zhí)行任意代碼(RCE),從而徹底破壞它。一旦獲得這種未經(jīng)授權(quán)的訪問,許多攻擊場景就成為可能。在實驗室環(huán)境中,Nozomi的研究人員成功重建了以下兩個場景:

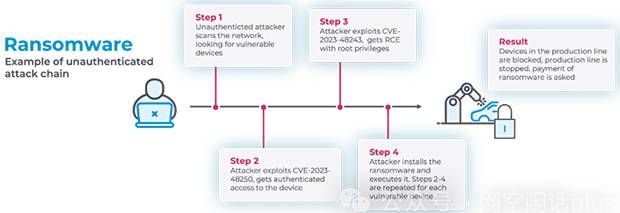

● 勒索軟件攻擊:通過阻止本地操作員通過機載顯示屏控制扳手并禁用觸發(fā)按鈕,研究者能夠使設(shè)備完全無法操作。此外,可以更改圖形用戶界面GUI以在屏幕上顯示任意消息,要求支付贖金。鑒于這種攻擊可以輕松地在眾多設(shè)備上自動化,攻擊者可以迅速使生產(chǎn)線上的所有工具無法訪問,從而可能對最終資產(chǎn)所有者造成重大破壞。

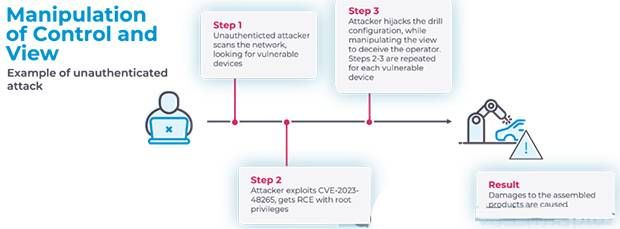

● 控制和視圖的操縱:研究人員設(shè)法秘密地改變擰緊程序的配置,例如通過增加或減少目標(biāo)扭矩值。同時,通過在內(nèi)存中修補板載顯示器上的 GUI,我們可以向操作員顯示正常值,而操作員將完全不知道發(fā)生的變化。

除了關(guān)鍵設(shè)備中緊固扭矩不當(dāng)可能產(chǎn)生的潛在健康和安全風(fēng)險外,潛在的商業(yè)損害還延伸到其他類型的損失。

過緊的連接會對螺栓和螺母施加過大的應(yīng)力,隨著時間的推移,這將再次導(dǎo)致夾具過早失效,可能是由于螺紋本身的失效,或者可能超過材料的彈性極限,導(dǎo)致變形。當(dāng)夾具拉伸或螺紋失效時,連接完整性就會受到損害,再次導(dǎo)致連接松動。這些類型的機械故障不僅會導(dǎo)致最終用戶和客戶的收入和生產(chǎn)力損失,而且可能會導(dǎo)致過多的保修索賠和對您的企業(yè)的聲譽損害,并可能在較長時間內(nèi)造成重大的財務(wù)風(fēng)險或損失。

根據(jù)制造商的用途和業(yè)務(wù)配置,螺母扳手等設(shè)備可能構(gòu)成企業(yè)質(zhì)量管理和保證計劃的關(guān)鍵部分,甚至可能是質(zhì)量保證的最后一道防線。質(zhì)量鏈最后一個環(huán)節(jié)的完整性受損可能很難被發(fā)現(xiàn),并且隨著時間的推移,生產(chǎn)質(zhì)量受損會產(chǎn)生深遠的財務(wù)后果。

漏洞利用攻擊示意

攻擊者可以通過多種方法在設(shè)備上執(zhí)行根級代碼。以Web管理界面為例,它始終暴露在網(wǎng)絡(luò)上。有了有效的帳戶,即使具有最少的可用權(quán)限,利用文件上傳中的路徑遍歷 (CVE-2023-48243) 等問題也足以實現(xiàn)目標(biāo)。未經(jīng)身份驗證的攻擊者仍可能通過將其與其他問題的利用鏈接起來,以最初獲得對設(shè)備的有效身份驗證訪問權(quán)限,例如濫用硬編碼帳戶之一 (CVE-2023-48250)。該攻擊鏈如下圖所示。

此外,如果啟用了與其他系統(tǒng)集成的任何通信協(xié)議(例如OpenProtocol),那么利用該設(shè)備就變得像濫用已識別的緩沖區(qū)溢出漏洞之一(例如CVE-2023-48265)一樣簡單,因為它們無需提供身份驗證詳細信息即可觸發(fā)所有操作。這種攻擊如下圖所示。

在OT和IoT環(huán)境中,貌似發(fā)現(xiàn)的漏洞并沒有達到全部潛在損害,不是因為缺乏訪問和未經(jīng)授權(quán)的控制,而是因為只是因為黑客本身不知道如何使用他們闖入的設(shè)備。盡管如此,始終意識到并主動預(yù)測這些漏洞非常重要,因為正如Nozomi公司所證明的那樣,它們的潛在損害無疑是毀滅性的。

結(jié)論及補救建議

雖然Nozomi公司的博文中僅僅討論了兩個一般攻擊示例,但值得努力評估這些攻擊中的任何一種對您的組織和技術(shù)的潛在影響,無論是單獨應(yīng)用還是組合應(yīng)用。在面對勒索攻擊時,贖金要求可能高達數(shù)百萬美元。可用性和質(zhì)量中斷可能會導(dǎo)致聲譽受損,特別是在組織沒有做好停機準(zhǔn)備或產(chǎn)品長時間不可用的情況下。

從長遠來看,完全的改變可能會影響產(chǎn)品質(zhì)量,迫使您召回市場上已有的數(shù)千種產(chǎn)品。幸運的是,安全研究者已經(jīng)研究并披露了漏洞,且正在與制造商合作,及時提供信息并協(xié)作向公眾提供補丁。

博世力士樂計劃于2024年1月底之前提供官方補丁。同時,Nozomi Network建議采取以下緩解措施來防范網(wǎng)絡(luò)攻擊:

1、鑒于部分漏洞屬于0點擊未經(jīng)身份驗證的root RCE,建議盡可能限制設(shè)備的網(wǎng)絡(luò)可達性,以便只有授權(quán)人員和受信任的計算機/服務(wù)器才能與其通信;

2、由于某些漏洞只能由經(jīng)過身份驗證的用戶利用,建議檢查所有有權(quán)登錄設(shè)備的帳戶并刪除不必要的帳戶;

3、一些漏洞要求經(jīng)過身份驗證的用戶在登錄管理Web應(yīng)用程序時單擊鏈接或訪問惡意網(wǎng)頁。為了解決這些問題,建議在打開不受信任的鏈接或訪問帶有正在進行的管理Web應(yīng)用程序的瀏覽會話的外部網(wǎng)站時保持謹(jǐn)慎。

參考資源

1、https://www.nozominetworks.com/blog/vulnerabilities-on-bosch-rexroth-nutrunners

2、https://www.securityweek.com/bosch-nutrunner-vulnerabilities-could-aid-hacker-attacks-against-automotive-production-lines/

來源:網(wǎng)空閑話plus