亡了羊也不補牢!OT/ICS設備暴露態勢令人糟心

Forescout旗下研究機構Vedere Labs4月23日發布研究報告,對暴露的關鍵基礎設施環境中被忽視的安全威脅發出了警報。該實驗室研究了從 2017年到2024年暴露的OT/ICS(操作技術/工業控制系統)設備數據的演變。 Forescout研究人員在題為“安全勝于遺憾”的報告中表示,這些暴露在互聯網上的 OT/ICS設備是濫用的沃土。盡管幾十年來人們的意識不斷提高,新法規不斷出臺,并且定期發布CISA公告,但此類暴露仍然是一個關鍵的基礎設施安全問題。 反觀另一方,機會主義攻擊者正越來越多地大規模濫用這種暴露——有時是基于趨勢驅動的非常隨意的動機,例如當前事件、假冒行為或在新的、現成的功能或黑客指南中發現的某些緊急情況。

概況

Forescout在世界領先的工業技術貿易展覽會漢諾威工業博覽會上發布了“安全勝過抱歉” 。Forescout研究人員可以于4月22日至2 日在IT&OT Circus的16號展廳A12展位討論這些發現。

“如果這些警告聽起來很熟悉,那是因為它們確實很熟悉。Forescout Research–Vedere Labs研究副總裁Elisa Costante表示,大規模目標場景的潛在潛力很高。 “Forescout呼吁供應商、服務提供商和監管機構共同努力,防止對關鍵基礎設施的攻擊,任何人都不會放過。”

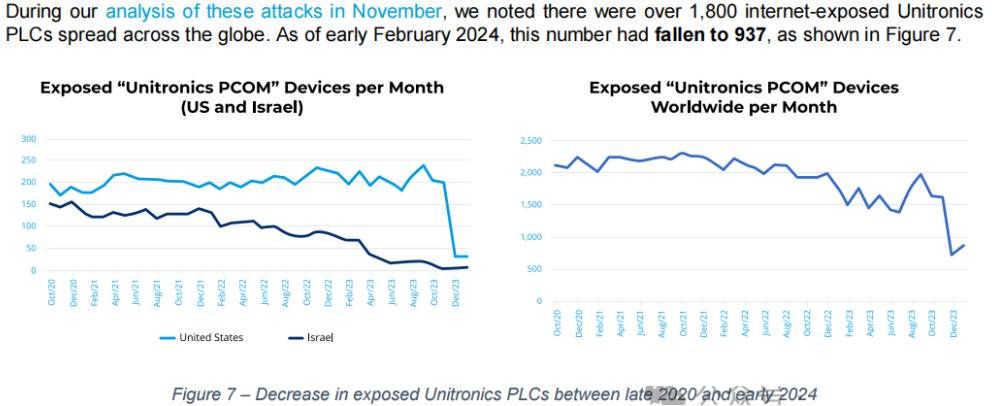

最近,伊朗下屬的黑客組Cyber Av3nger在全球范圍內發起了一波針對以色列制造的統一可編程邏輯控制器(plc)的攻擊。其中一次攻擊發生在匹茲堡附近的一家水務公司,這使互聯網暴露OT/IC問題再次成為人們關注的焦點。Forescout Research - Veder實驗室已經追蹤互聯網上暴露OT/ICS數據超過7年。

Vedere通過研究2017年至2024年暴露的OT/ICS數據的細微演變,重新審視了這一主題。研究人員確定了暴露減少但仍存在風險的國家和設備類型。分析了最近三個設備暴露案例的細節,unitonic攻擊波開始。此外,還討論了主動識別和通知施耐德電氣Modico和Wago 750 plc資產所有者的嘗試。最后,深入研究了使用Nucleus NET和NicheStack TCP/IP棧的設備的暴露情況——這是該實驗室在project Memoria中研究的主題。

注意: 這些設備在未來很可能成為大規模攻擊的目標,因此應盡快采取行動保護它們。

研究的主要發現

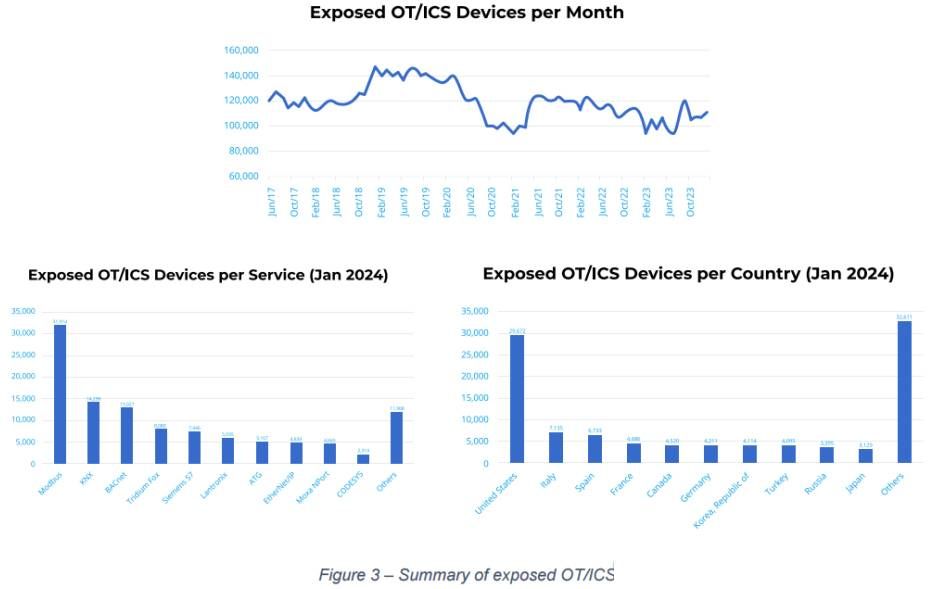

1. 美國和加拿大的暴露設備大幅減少,而歐盟國家和俄羅斯的暴露設備則明顯增加。到2024年1月,全球有近11萬臺面向互聯網的OT/ICS設備,其中美國占27%,其次是意大利、西班牙、法國和加拿大,總共占17%。在研究期間,只有美國和加拿大顯著減少了暴露設備的數量,美國減少了47%,加拿大減少了45%。排名前十的其他國家增加了暴露設備的數量:西班牙:82%、意大利:58%、法國:26%、德國:13%、。俄羅斯:10%。

2. 制造和樓宇自動化協議構成為暴露設備的主要類型。

Modbus占暴露服務的29%,其次是三種樓宇自動化協議——KNX、BACnet和Tridium Fox——總共占32%。自2017年以來,十大暴露服務類型基本保持不變,但Tridium Fox、Lantronix和MOXA Nport的設備數量大幅減少(前兩個為70%,最后一個為53%),而Modbus和西門子S7的設備數量有所增加:Modbus為48%,S7為121%。其中一些減少與積極的研究和政府通告有關。

3. 許多這些暴露在互聯網上的OT設備和協議似乎是系統集成商實踐的結果。例如向資產所有者交付充當黑匣子的打包單元,無意中將多個系統作為標準設置的一部分暴露在互聯網上。很可能,大多數資產所有者都不知道這些打包的單元包含暴露的OT設備。這種情況再次強調了需要一個準確和細粒度的軟件和硬件材料清單,作為全面風險管理戰略的一部分。

4. 通過有針對性的通報工作,可以主動降低暴露率。雖然在unironics黑客攻擊之后,CISA警報和媒體關注,使互聯網暴露的unironics plc在兩個月內減少了近48%,但這是一種高度反應性的方法。以色列unironics設備的減少始于2022年初,與針對這些設備的最早攻擊報告相吻合。在美國,在最近幾次攻擊之后,這種下降直到2023年底才開始。

5. 近一半的先前報告的端口仍然開放。考慮到Modicon和Wago plc的歷史目標,研究者在最初向CISA報告其中一些設備一年后重新評估了這些暴露的設備。大約一半的plc仍然有相同的端口開放,沒有改變或采取措施。大約30%的不再連接互聯網,而另外20%的人仍然連接互聯網,但關閉了有問題的OT端口。但是,FTP和web接口仍然偶爾打開。

6. 現在只有不到1000臺暴露的設備運行Nucleus,大約5500臺運行NicheStack。在最初的研究之后,這是一個顯著的減少。盡管沒有證據表明攻擊直接針對這些漏洞或這些設備,但這些減少還是發生了。

建議的管控策略

由于對暴露的OT/ICS的攻擊范圍不斷擴大,Forescout建議資產所有者加固連接設備。

首先,有效識別管理連接設備;?識別連接到網絡的每個設備,然后枚舉已知漏洞、使用的憑據和開放端口。更改默認或容易猜測的憑據,并為每臺設備使用強大的唯一口令。他們還必須禁用未使用的服務并修補漏洞以防止被利用,確保組織準確了解其暴露在互聯網上的資產,并且不要假設它們永遠不會成為目標。?

?其次,保持動態的細粒度的資產清單; 研究人員還呼吁組織確保其資產清單足夠細化,以覆蓋第三方“黑匣子”系統,并確保網絡安全最佳實踐成為所有站點驗收測試(SAT)的組成部分。

第三,進行網絡分段或區域隔離;?他們還必須對網絡進行分段,以隔離IT、IoT 和OT設備,將網絡連接限制為僅特定允許的管理和工程工作站或需要通信的非托管設備之間。他們還必須確保管理界面(例如連接設備上的Web UI和工程端口)位于基于 IP的訪問控制列表后面,或者只能從單獨的、受VPN保護的管理VLAN進行訪問。?

第四,持續監控,立足早期發現異常;?Vedere Labs呼吁組織使用物聯網/OT感知、支持DPI的監控解決方案來對惡意指標和行為發出警報;監視內部系統和通信是否存在已知的敵對行為,例如漏洞利用、密碼猜測和未經授權使用OT協議。

最后,適時跟蹤威脅情報;?監控Telegram、Twitter和其他策劃和協調攻擊的來源上的黑客活動組織的活動。還必須監控哪些類型的黑客材料在這些社區中被共享,從而提前預警哪些暴露的系統比其他系統更有可能成為攻擊目標。?

關于Forescout Research

Forescout Research利用其對手交戰環境(AEE)進行分析,并利用真實和模擬連接設備的混合。這種動態環境充當強大的工具,能夠精確定位事件并在粒度級別識別復雜的威脅行為者模式。總體目標是利用從這種專門的欺騙環境中獲得的詳細見解和理解,提高對復雜關鍵基礎設施攻擊的響應能力。AEE由Vedere Labs維護,Vedere Labs是一家全球領先的團隊,致力于發現關鍵基礎設施中的漏洞和威脅。Forescout產品直接利用這項研究成果,并與供應商、機構和其他研究人員公開共享。

延伸閱讀

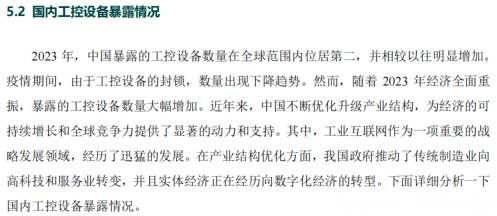

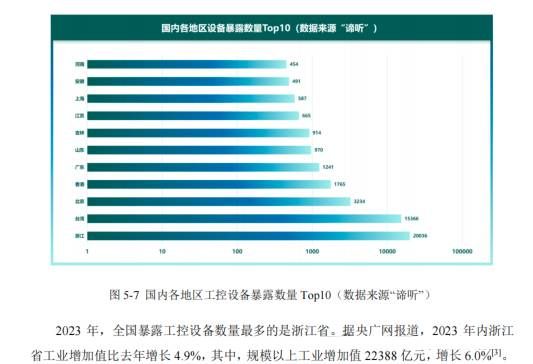

國內工控設備的暴露同樣是一個重大問題,詳情可參閱諦聽團隊2023年工業控制系統安全態勢白皮書。

參考資源

1、https://industrialcyber.co/reports/forescout-report-warns-of-growing-security-risks-to-critical-infrastructure-as-ot-ics-exposed-data-escalates/

2、https://industrialcyber.co/vndrs/forescout/

3、https://www.forescout.com/press-releases/forescout-research-elevates-warnings-as-security-threats-go-ignored/

4、https://mp.weixin.qq.com/s/eUt1jWNrSiltPlNLLf5KOg

來源:網空閑話plus