百密一疏!你是否敗給了“最土”的攻擊方式(ATO)?

長文,但是干貨。

本文第一部分為案例,第二部分為原理,第三部分為解決方案。

背景

時(shí)間回到二十多年前,那時(shí)候上網(wǎng)還需要撥號,大家用的聊天工具叫OICQ,服務(wù)器還在用WINNT。從那時(shí)起,有一個(gè)網(wǎng)絡(luò)安全詞匯就已被網(wǎng)吧戰(zhàn)神熟知,它叫“盜號”。

這個(gè)“最土”的詞伴隨著網(wǎng)安成長了二十多年,現(xiàn)在它早已被專業(yè)人士改成了另一個(gè)洋氣的名字“賬號接管攻擊”(Account Takeover,簡稱ATO)。

有時(shí)候我覺得安全行業(yè)很奇怪,AI、TI、BAS、ASM、XDR、CTEM等等,新鮮概念層出不窮,數(shù)百款產(chǎn)品貌似各顯神通。但是無數(shù)政府、軍隊(duì)、企業(yè)最終卻倒在了“最土”的“盜號”攻擊下(好吧,我指的是國外,你懂的)。

不管您是甲方還是乙方,可能都會(huì)感到驚訝,這怎么可能?廢話少說,有圖有真相。

第一類案例:軍政系統(tǒng)的管理和操作權(quán)限

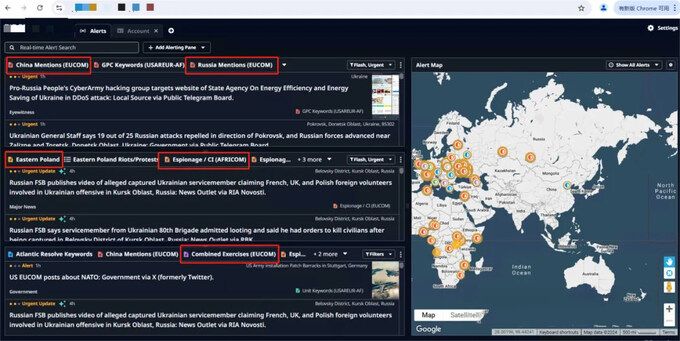

案例1:美軍的開源情報(bào)監(jiān)測系統(tǒng)

美軍正在使用該系統(tǒng)監(jiān)測和分析全球開源情報(bào),包括:中國、俄羅斯、波蘭動(dòng)亂、北非間諜、歐洲聯(lián)合演習(xí)等。該系統(tǒng)存在ATO風(fēng)險(xiǎn),攻擊者可以通過該攻擊方式獲得和接管美軍賬號權(quán)限。

美國陸軍、空軍、海軍、海軍陸戰(zhàn)隊(duì)等部隊(duì)有數(shù)萬人員的賬號面臨ATO風(fēng)險(xiǎn)的威脅。

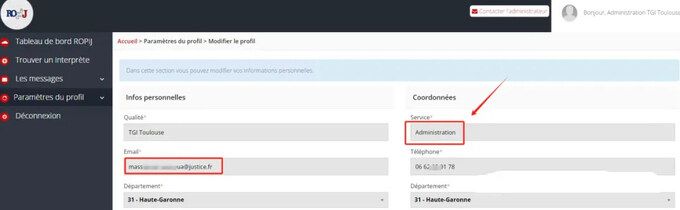

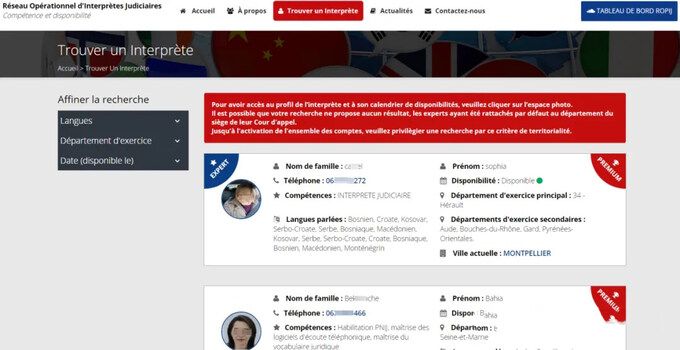

案例2:法國法務(wù)部

法國法務(wù)部的內(nèi)部工作系統(tǒng)存在ATO風(fēng)險(xiǎn),攻擊者可通過該攻擊方式獲得和接管管理員權(quán)限,并查詢和操作數(shù)千名工作人員的個(gè)人信息和賬號:

法國法務(wù)部至少有數(shù)百員工面臨ATO風(fēng)險(xiǎn)的威脅。

第二類案例:金融和電商的用戶權(quán)限

你可能會(huì)覺得政府的安全性不好,那么我們看一下離錢最近的金融和電商行業(yè),他們通常是我們認(rèn)為安全性很好的。

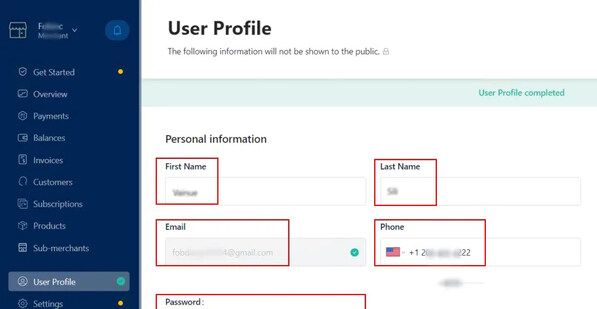

案例3:著名交易所crypto.com

Crypto是全球TOP15的虛擬貨幣交易所,使用了異常登錄檢測和雙因素認(rèn)證(2FA)策略。

可惜的是,它仍然存在ATO風(fēng)險(xiǎn),攻擊者可以繞過他的安全策略接管用戶賬號,并進(jìn)行該權(quán)限下的所有操作,不僅可以查詢隱私信息,還可以進(jìn)行交易查詢和規(guī)則設(shè)置。Crypto交易所有超過10萬用戶可能面臨ATO風(fēng)險(xiǎn)的威脅。

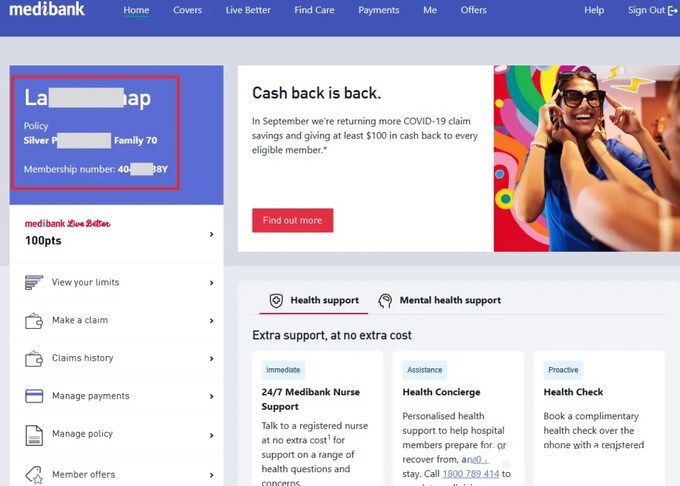

案例4:澳大利亞保險(xiǎn)公司medibank

澳大利亞保險(xiǎn)公司medibank.com.au是澳大利亞最大的健康保險(xiǎn)公司,其宣稱投資1.26億澳元(約6億人民幣)建設(shè)網(wǎng)絡(luò)安全體系。

它仍然沒有對用戶進(jìn)行完善的保護(hù),攻擊者可以利用其存在的ATO風(fēng)險(xiǎn)對用戶進(jìn)行攻擊。

不僅可以查詢個(gè)人隱私,還可以“幫助”用戶購買產(chǎn)品、修改訂單等諸多操作。

Medibank保險(xiǎn)公司至少有數(shù)千用戶面臨ATO風(fēng)險(xiǎn)的威脅。

第三類案例:頭部IT科技公司

你也許會(huì)認(rèn)為,以上案例中,都是不懂網(wǎng)絡(luò)安全的企業(yè),那我們就用全球頭部IT科技公司為例,證明這并不是“打哪指哪”的偶發(fā)風(fēng)險(xiǎn)。

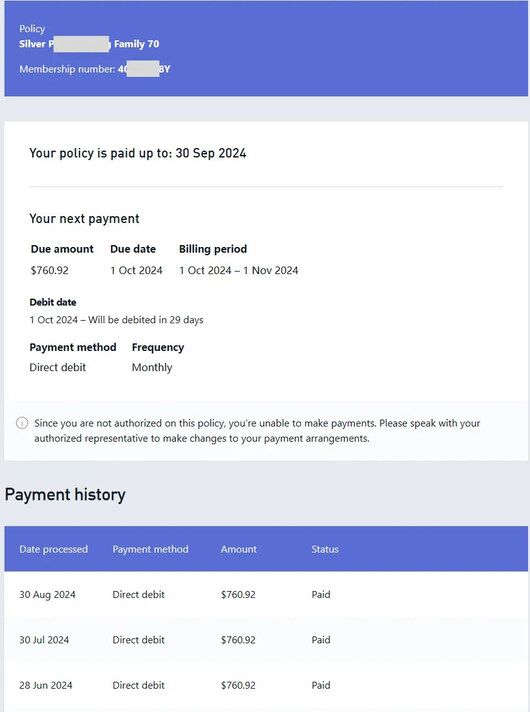

案例5:Github

Github,應(yīng)該不用介紹了,無數(shù)企業(yè)和個(gè)人的代碼倉庫和文件儲(chǔ)存在這里。它的安全性很好,也使用了異常登錄檢測和雙因素認(rèn)證(2FA)策略。

可惜它也存在ATO風(fēng)險(xiǎn),以上截圖你可以說我是隨便編的(信不信由你),不過攻擊者確實(shí)可以很容易的繞過其安全策略接管用戶賬號。

Github至少有數(shù)百萬用戶面臨著ATO風(fēng)險(xiǎn)的威脅。

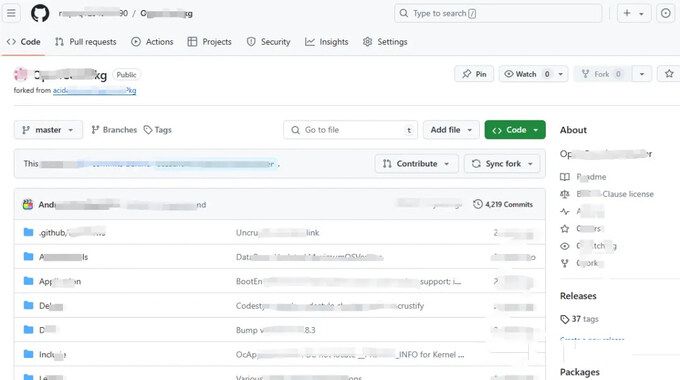

案例6:Cisco

對,就是你知道的那個(gè)Cisco公司。

仍然同上一個(gè)案例所述,信不信由你,攻擊者可以利用ATO風(fēng)險(xiǎn)接管Cisco的企業(yè)和個(gè)人用戶賬號權(quán)限。

Cisco公司至少有上百萬用戶面臨著ATO風(fēng)險(xiǎn)的威脅。

第四類案例:網(wǎng)絡(luò)安全相關(guān)網(wǎng)站

我們再來看看全球著名的網(wǎng)絡(luò)安全相關(guān)網(wǎng)站是否會(huì)受到“賬號接管攻擊”(ATO)風(fēng)險(xiǎn)的影響。

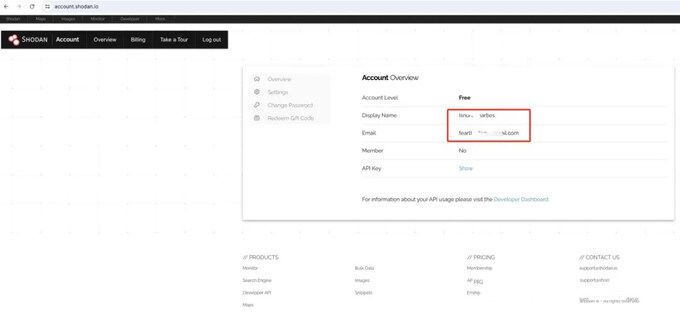

案例7:全球頭號網(wǎng)絡(luò)空間搜索引擎shodan

網(wǎng)絡(luò)空間搜索引擎作為最主要的攻防工具,國外有shodan、censys,國內(nèi)有fofa、zoomeye等。作為全球第一的shodan.io,同樣存在賬號接管風(fēng)險(xiǎn),攻擊者在成功攻擊后可以使用該賬號的權(quán)限和會(huì)員等級。

Shodan網(wǎng)站至少有數(shù)萬用戶面臨著ATO風(fēng)險(xiǎn)的威脅。

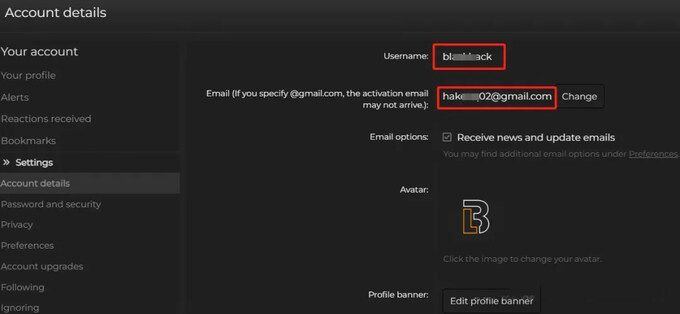

案例8:著名黑客論壇Leakbase

作為暗網(wǎng)十大黑客論壇之一的Leakbase,以發(fā)布大量的賬號泄露信息出名,但是它自身卻存在賬號接管(ATO)風(fēng)險(xiǎn),攻擊者在攻擊成功后可使用相應(yīng)用戶的權(quán)限和積分,更重要的是,可以查詢到該賬號的隱私信息(這對于在暗網(wǎng)和黑客論壇注冊的用戶來說,是致命的)。

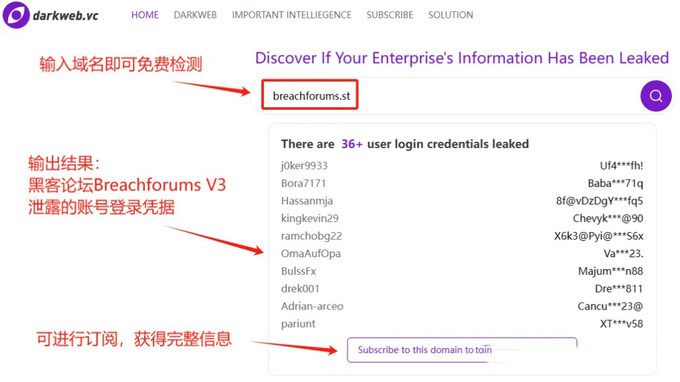

作為十大暗網(wǎng)黑客論壇之首的Breachforums,也存在相同的風(fēng)險(xiǎn),并且從BF V1到現(xiàn)今的V3,該風(fēng)險(xiǎn)一直存在。你可以質(zhì)疑說,黑客論壇沒有保護(hù)用戶的義務(wù)。但是同樣作為十大暗網(wǎng)黑客論壇之一的Exploit,在這方面就做的非常棒,至今尚未發(fā)現(xiàn)有可被利用的賬號接管(ATO)風(fēng)險(xiǎn)。Leakbase網(wǎng)站至少有數(shù)百用戶面臨著ATO風(fēng)險(xiǎn)的威脅。

第五類案例:國內(nèi)企業(yè)

因?yàn)楸娝苤脑颍覀儍H以國內(nèi)網(wǎng)絡(luò)安全企業(yè)作為樣例。這里選取某宣稱一直對抗國外APT攻擊的頭部上市安全企業(yè)和某宣稱被美方忌憚和制裁的頭部云安全企業(yè)作為樣例。

在看了上述案例和以下國內(nèi)安全企業(yè)的案例后,不知道你會(huì)對每年一度的全國性攻防演練持何種看法?

大范圍的ATO攻擊是用于實(shí)戰(zhàn)的,而非攻防演練。“規(guī)則”讓參與者的安全性看起來很棒!

案例9:某頭部上市安全企業(yè)

該企業(yè)不僅提供眾多網(wǎng)絡(luò)安全產(chǎn)品,還為企業(yè)和個(gè)人提供大量互聯(lián)網(wǎng)應(yīng)用產(chǎn)品和服務(wù)。該案例僅以其中某個(gè)為企業(yè)開放的“移動(dòng)開發(fā)”產(chǎn)品為例:

攻擊者可以利用該平臺存在的賬號接管風(fēng)險(xiǎn)(ATO)獲得相關(guān)企業(yè)用戶權(quán)限,并進(jìn)行全部操作,在以下演示中可見,攻擊者可輕易獲得該企業(yè)權(quán)限:

該企業(yè)至少有數(shù)萬用戶面臨著ATO風(fēng)險(xiǎn)的威脅。

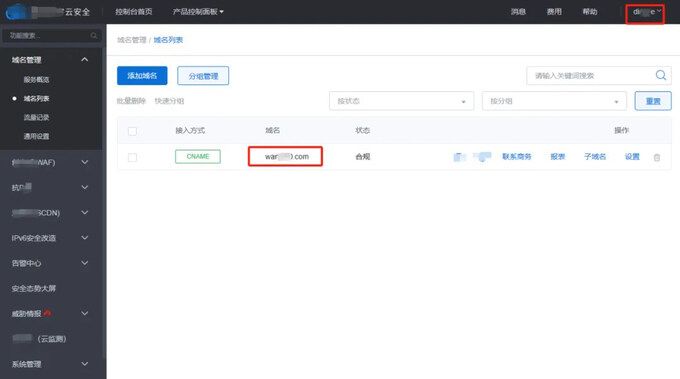

案例10:某頭部云安全企業(yè)

該頭部云安全廠商為政府和企業(yè)提供云WAF、抗D、CDN等一系列安全解決方案。但由于其云防御平臺存在賬號接管(ATO)風(fēng)險(xiǎn),一旦被攻擊者利用,可修改該用戶管轄的所有域名的全部安全策略,使再優(yōu)秀的防御策略也完全失效。?

多年前曾經(jīng)有人問我如何繞過云WAF?其實(shí)針對云WAF平臺的ATO攻擊就是繞過云WAF的技術(shù)手段之一。

該企業(yè)至少有數(shù)百用戶面臨著ATO風(fēng)險(xiǎn)的威脅。

ATO攻擊的原理

從概念上來說,賬號接管攻擊(ATO)實(shí)際上指的是結(jié)果,它可以通過各種手段達(dá)成,例如:釣魚、中間人攻擊、漏洞、暴力破解、憑據(jù)泄露等等。

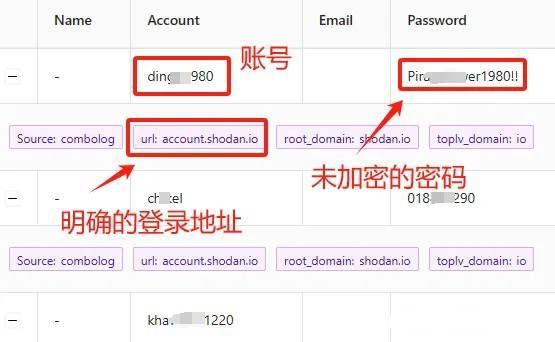

但當(dāng)前國外更多的是將其特指通過賬號泄露(combolist)引發(fā)的一系列后續(xù)攻擊。近年由于大量始于LOG數(shù)據(jù)泄露而引發(fā)的精準(zhǔn)賬號泄露數(shù)據(jù)加之算力的提升和大數(shù)據(jù)清洗技術(shù)的完善,導(dǎo)致ATO攻擊效率有了質(zhì)的提升。

為了區(qū)別于二要素(賬號/密碼),我們將該數(shù)據(jù)命名為Combolog(由LOG數(shù)據(jù)清洗出的賬號數(shù)據(jù))。該類數(shù)據(jù)需要3個(gè)要素:

■ n 準(zhǔn)確的登錄地址(WEB或APP)

■ n 唯一的登錄名(手機(jī)號/身份證/用戶名/郵箱)

■ n 明文密碼

格式如下例所示:

?

該數(shù)據(jù)是如此簡單,攻擊方式是如此沒有技術(shù)含量。以至于不懂網(wǎng)絡(luò)安全的人都能想象得到如何利用它進(jìn)行攻擊。只有泄露了的賬號才會(huì)被攻擊,那么它們是否只能用來隨機(jī)進(jìn)行攻擊?無法進(jìn)行精準(zhǔn)攻擊?在多年前,是的。但是當(dāng)這個(gè)數(shù)據(jù)量達(dá)到十億、百億量級(去重)時(shí),它就變成了一個(gè)可以進(jìn)行無差別攻擊的武器。它在面對以政府或企業(yè)為目標(biāo)時(shí),幾乎是最高效的攻擊方式(甚至超過0day)。而就在最近一兩年,這個(gè)數(shù)量級的條件已經(jīng)達(dá)成。并且該攻擊手段有一個(gè)“致命”的“優(yōu)點(diǎn)”(對防御者致命,對攻擊者是優(yōu)點(diǎn)):正常使用情況下,它不會(huì)觸發(fā)任何安全設(shè)備的報(bào)警!(在有代理池的加持下,它是如此正常且低頻的“訪問”,而非攻擊,你仔細(xì)想)這導(dǎo)致ATO攻擊成為了一個(gè)高效且攻擊成本幾乎為0的攻擊手段。?

ATO攻擊的解決方案

由于泄露的登錄憑據(jù)在用戶總量中仍屬于少數(shù),因此解決方案如下:

無論是否使用了雙因素認(rèn)證(2FA),都可以使用ATO泄露情報(bào),將泄露的賬號進(jìn)行鎖定,在用戶再次登錄時(shí),要求重新進(jìn)行身份認(rèn)證,并要求其修改登錄憑據(jù)。

目前Google、Proton等安全性極佳的企業(yè)已自建了賬號泄露情報(bào)(不僅是HIBP所能提供的情報(bào),實(shí)際上在HIBP的數(shù)據(jù)中ATO情報(bào)較少),除了用于提升用戶安全性、降低ATO風(fēng)險(xiǎn)外,還為他們的VIP用戶提供“暗網(wǎng)報(bào)告”增值服務(wù),告知用戶,他們的哪些賬號和密碼在暗網(wǎng)中存在泄露。

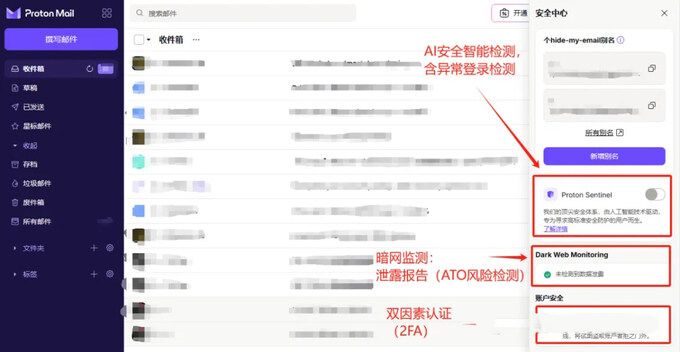

以下為Proton(暗網(wǎng)“玩家”最受歡迎、使用率最高、安全性最強(qiáng)的郵件服務(wù)商)為其VIP用戶提供的安全保護(hù)策略,供借鑒:

關(guān)于企業(yè)的用戶中,有多少賬號存在ATO風(fēng)險(xiǎn),以及企業(yè)內(nèi)部有多少員工的賬號存在ATO風(fēng)險(xiǎn),可以在下述網(wǎng)站進(jìn)行免費(fèi)檢測:

https://darkweb.vc

同時(shí)該網(wǎng)站還提供泄露賬號訂閱(ATO風(fēng)險(xiǎn)訂閱)服務(wù),以下為示例:

補(bǔ)充說明:為什么雙因素認(rèn)證(2FA)已經(jīng)不能完全安全需求?

曾經(jīng)最簡單應(yīng)對ATO攻擊的方案是異常登錄檢測(IP/設(shè)備變更或多次登錄失敗等時(shí)觸發(fā))+雙因素認(rèn)證(2FA),但是以發(fā)展的視角來看,這個(gè)方案有其局限性。主要有以下幾點(diǎn):

1.因?yàn)槟承┲饔^或客觀原因,有的系統(tǒng)無法使用雙因素認(rèn)證(2FA);

2.有的雙因素認(rèn)證需要填寫身份證或SSN等個(gè)人信息,該類信息可能已經(jīng)泄露;

3.當(dāng)雙因素認(rèn)證使用郵箱接收安全碼時(shí),該安全郵箱的安全性未必有保障,攻擊者可能因此繞過雙因素認(rèn)證;

4.當(dāng)雙因素認(rèn)證使用短信碼時(shí),有可能會(huì)面臨短信劫持(雖然成本較高);

5.當(dāng)雙因素認(rèn)證使用人臉識別時(shí),理論上存在AI偽造的可能性;

6.等等,繞過異常登錄檢測或雙因素認(rèn)證的方法有很多。

關(guān)于異常登錄檢測和雙因素認(rèn)證繞過的案例,可參考以上提供的部分案例,例如上述的crypto.com、Github等案例。

文章來源:數(shù)世咨詢